记一次网络任务赚佣金骗局到溯源到个人的渗透实战 - 渗透测试中心

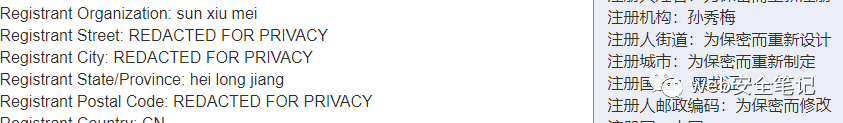

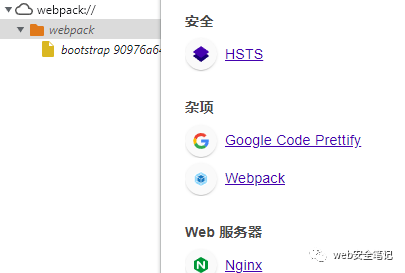

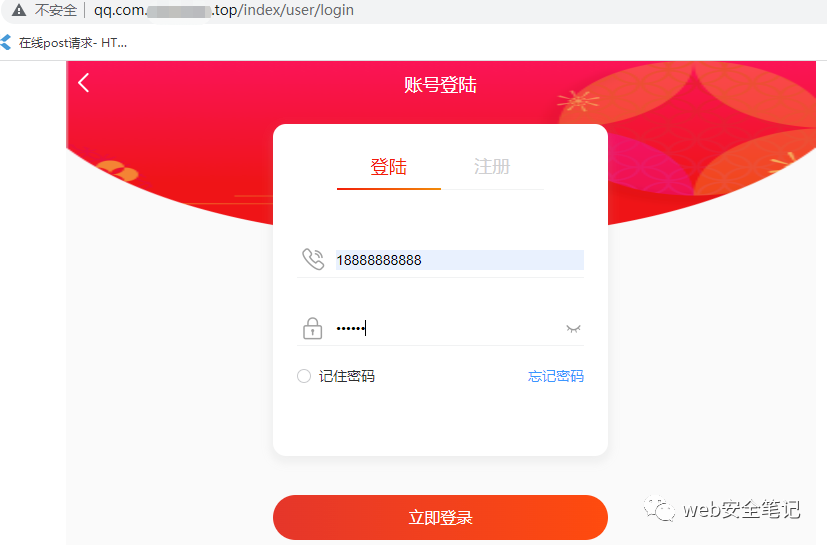

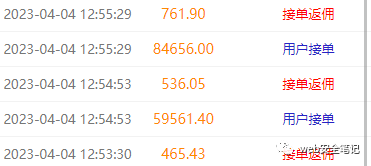

在鹰图中找TSRC资产准备挖腾讯SRC时候看到此站点域名:qq.com.xxxx.top,标题为登录第一感觉不是正经站应该是钓鱼站whois查询到的webpack打包的这种站点基本都会有一些测试账号, 2024-1-5 11:44:0 Author: www.cnblogs.com(查看原文) 阅读量:34 收藏

在鹰图中找TSRC资产准备挖腾讯SRC时候看到此站点域名:qq.com.xxxx.top,标题为登录第一感觉不是正经站应该是钓鱼站whois查询到的webpack打包的这种站点基本都会有一些测试账号, 2024-1-5 11:44:0 Author: www.cnblogs.com(查看原文) 阅读量:34 收藏

文章来源: https://www.cnblogs.com/backlion/p/17946987

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh