免责声明:本公众号所提供的文字和信息仅供学习和研究使用,不得用于任何非法用途。我们强烈谴责任何非法活动,并严格遵守法律法规。读者应该自觉遵守法律法规,不得利用本公众号所提供的信息从事任何违法活动。本公 2023-6-19 00:0:34 Author: 白帽子(查看原文) 阅读量:75 收藏

免责声明:本公众号所提供的文字和信息仅供学习和研究使用,不得用于任何非法用途。我们强烈谴责任何非法活动,并严格遵守法律法规。读者应该自觉遵守法律法规,不得利用本公众号所提供的信息从事任何违法活动。本公众号不对读者的任何违法行为承担任何责任。

某次区级hw,拿到资产其中有一个为xx中学,对于这种门户网站,看到就没有让人想打的兴趣,但是由于其他靶标更加硬,只能说硬着头上了

通过目录扫描,得到接口未授权访问

依次尝试接口功能,看看有没有可以直接上传文件的接口

上传文件的接口都还没有点到,就通过ReadDBRows接口可以执行sql查询

查询USERS表

得到管理员账号和密码

通过之前扫描网站目录,得到后台地址

使用得到的账号密码登录,成功进入后台

通过后台下面的标注得知这套系统为xx中学信息中心的老师自主开发

在数据维护的文件管理处,可以对网站目录进行上传和下载

上传点存在两次校验,一次前端一次后端,Burp抓包修改后缀绕过前端上传也是失败的

但是好巧不巧文件管理可以对文件进行重命名

那么就直接上传后缀为png的马

再通过重命名功能将png修改成asp后缀

本以为是平平无奇的getshell,访问时404了

再回到文件管理,马明明还是存在的

当时可能觉得存在杀软,于是制作了一个免杀马上传上去

结果访问直接报错了

在这个地方卡住许久,期间也问过很多师傅,大部分师傅说是dll预编译

也又师傅建议跨目录,上传到其他的目录下,但是测试过几个目录均为访问报错

当初以为这个系统就只能到这一步时,好巧不巧在前端下载了一个文件,并且在下载链接看到了一个ashx后缀的文件

当时可能想到会不会这个目录是可以解析ashx文件,于是在这个目录下上传了一个免杀的ashx哥斯拉马

上传方式也是通过先上传png后缀,然后再重命名为ashx后缀,从而绕过两次上传校验

成功拿下webshell,但是却为IIS权限

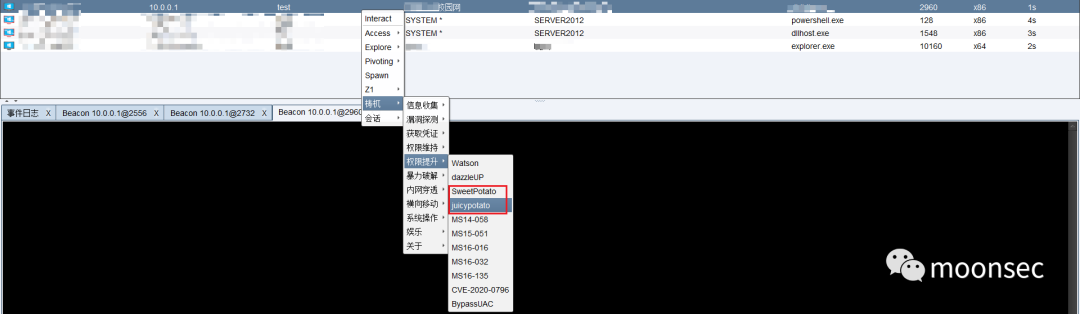

制作免杀cs马,上线cs

通过插件进行提权,由于存在杀软,均为失败

服务器为Windows Server 2016,并且存在xx电脑管家,卡在IIS权限许久

只能另寻出路进行提权

最后队友在web.conflg中找到了数据库连接账号密码,并且用户为sa

使用工具,一键执行xp_cmdshell,并且数据库以system权限执行

直接使用powershell上线cs,获得system权限

这里很疑惑,腾讯管家为什么没杀,直接上线了,难道powershell白文件的原因吗

抓了一下Administrator的hash,并没有解开

使用Mimikatz利用Hash登录远程桌面

mimikatz # privilege::debugmimikatz # sekurlsa::pth /user:administrator /domain:192.168.0.1 /ntlm:xxxx "/run:mstsc.exe /restrictedadmin"

却被限制了,不知道是为什么

后来通过其他文章了解到是设置了策略,需要修改一下注册表就可以使用PTH登录远程桌面

REG ADD "HKLM\System\CurrentControlSet\Control\Lsa" /v DisableRestrictedAdmin /t REG_DWORD /d 00000000 /f由于当时PTH登录不了Administrator用户,于是新增了一个隐藏用户添加到管理组登录上远程桌面

没有域环境,单纯的学校内网

当前机器的用户名为xx中学校园网,通向整个学校网段

那岂不是内网嘎嘎刷分?

由于是区级hw,就不讲究那么多了,直接使用Fscan直接开扫

内网大多数为老师的个人PC以及机房PC,并且都不存在ms17,就没有浪费过多时间在这个上面

大多数为FTP服务的弱口令

写完这些直接扫出来的弱口令设备之后,将内网代理出来开始逐个对web服务进行击破

说的好听一点就是击破,其实就是使用admin/admin弱口令挨个测试

使用弱口令可以进入所有VOIP管理面板

这个VOIP有意思的点就是可以打电话出来,也是第一次见

并且通过admin/admin弱口令也是登录了学校的多个停车系统

很遗憾的是没有成功对这个车牌识别系统进行getshell

至此整个xx中学渗透就到此结束了

公众号长期更新安全类文章,关注公众号,以便下次轻松查阅

觉得文章对你有帮助 请转发 点赞 收藏

如有侵权请联系:admin#unsafe.sh