记一次失败的渗透测试

此次渗透特此感谢HashRun安全的HashMeow小组成员:f0z,Kong,W01h4cker师傅们(排名不分先后)HashRun安全团队是由年轻白帽们自发组织的团队,致力于技术研究,旨在为网络安 2023-5-18 13:17:7 Author: WIN哥学安全(查看原文) 阅读量:46 收藏

此次渗透特此感谢HashRun安全的HashMeow小组成员:f0z,Kong,W01h4cker师傅们(排名不分先后)HashRun安全团队是由年轻白帽们自发组织的团队,致力于技术研究,旨在为网络安 2023-5-18 13:17:7 Author: WIN哥学安全(查看原文) 阅读量:46 收藏

此次渗透特此感谢HashRun安全的HashMeow小组成员:f0z,Kong,W01h4cker师傅们(排名不分先后)

HashRun安全团队是由年轻白帽们自发组织的团队,致力于技术研究,旨在为网络安全贡献精英力量,在实战演练、大型渗透等项目中屡获佳绩;团队擅长APT技术、项目实施、入侵检测及响应、安服及线下值守、信安培训、竞赛指导、无线电、硬件DIY等

目标是某国组织

主域名:www.xxx.xxx.xx

然后对其进行信息收集:

发现了一个这个子域名,对这个子域名进行进一步的信息收集发现:

发现一个未授权的上传接口

本地构造form表单上传抓包:

<!DOCTYPE html><html lang="en"><head><meta charset="UTF-8"><meta http-equiv="X-UA-Compatible" content="IE=edge"><meta name="viewport" content="width=device-width, initial-scale=1.0"><title>Document</title></head><body><form action="https://daphuongtien.xxx.xxx.xxx/UploadFile/hUploadFile.ashx" method="post"><input type="file" name="file"/><input type="submit" value="Submit" /></form></body></html>

上传成功直接webshell管理工具连接

因为是asp的站点,收集下web.config文件的东西

这邮箱还真的能登陆上

发现只有再web目录有写的权限,其他权限很低,于是先在别的目录下写个shell

然后尝试坏土豆提权,最后成功

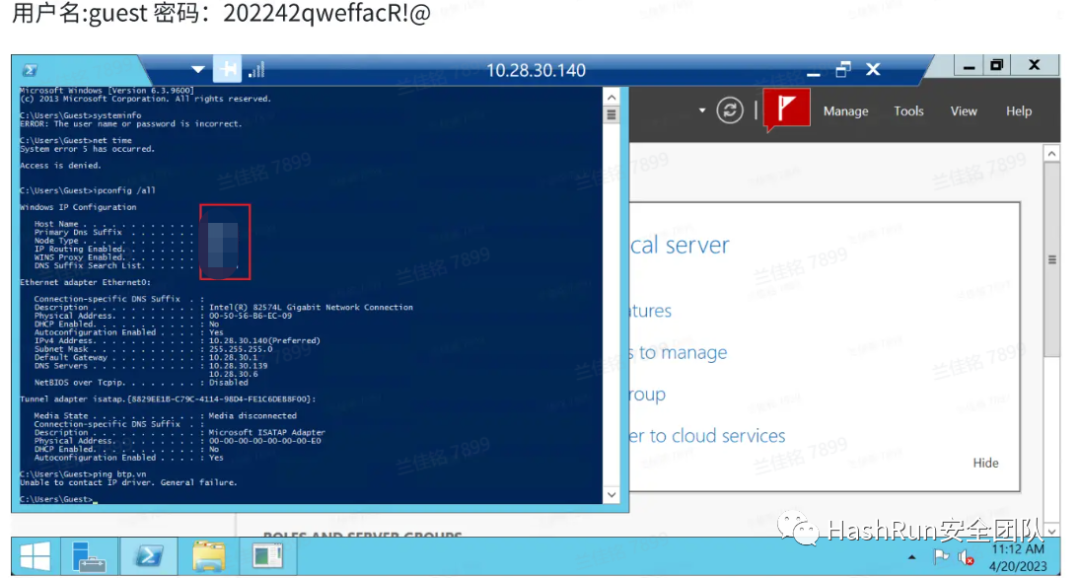

然后目标不出网做正向代理,并开启入口的rdp

然后扫内网的时候发现触发了告警,对方运维直接下线了入口机器

HashRun安全团队CTF小组招收cry方向,re方向,pwn方向师傅,欢迎师傅联系我们团队投递简历,联系方式在公众号主页,注明来意

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247492764&idx=2&sn=2b643c08ece8d7b4cc74f24234451be2&chksm=c0c84568f7bfcc7ef3ca212f082737fb2e62193e86b5eca7c22c4bded3243c0143d9999c2a46#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh