转行学网安扫码加我吧课程&资料0x00:靶机下载下载链接: https://www.vulnhub.com/entry/raven-1,256/总共有4个flag可能藏在网页或者是在靶机上0x01:靶 2023-4-19 14:10:23 Author: 白帽子左一(查看原文) 阅读量:19 收藏

转行学网安

扫码加我吧

课程&资料

0x00:靶机下载

下载链接: https://www.vulnhub.com/entry/raven-1,256/

总共有4个flag可能藏在网页或者是在靶机上

0x01:靶机探测

先用netdiscover探测靶机IP,排除.1,.2和.254可以确认靶机IP为192.168.184.148

命令:netdiscover -r 192.168.184.0/16

接下来就开始用Nmap扫端口,开了22,80,111和38755端口,好像只能访问80HTTP端口。。。

命令: nmap -A -sS -sV -v -p- 192.168.184.148

访问了80端口,页面可以正常访问

开始用dirb看看能不能扫描出东西,有典型的wp-admin可以确认扫是个WordPress网站

命令:dirb http://192.168.184.148

再用wpscan扫一下,没扫出什么漏洞,只扫到两个用户,steven和michael

0x02:利用hydra爆破22端口

由于知道了两个用户名尝试一下利用hydra发现能爆出一个用户名密码出来

用户名:Michael

密码:michael

直接开启ssh可以成功登录

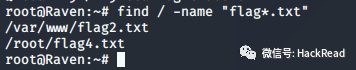

经过挖掘和不断浏览最后得到一个flag在/var/www目录里面

0x03:挖掘信息

继续挖掘信息,这里有个想法挖一下数据库里面有什么东西,而我猜测数据库的账号信息可能会放在config.php里面先cd一波

Cat一下wp-config.php得到数据库账号密码

输入账号密码以后成功进入数据库

继续浏览先showdatabase,果断选择wordpress数据库

Showtables发现关键词user

直接select * from wp_users查看里面所有内容,终于得到steven的密码了

用MD5解密一下得到密码

再用SSH成功登录

0x04:提权

让我感到意外的是好像没有flag1和flag3在靶机上。那只能先考虑最后的flag4,一般都是在root目录上肯定要提权的先sudo -l看看目前权限,可以运行Python程序

那好说,继续使用最简单的交互shell语句,直接得到root权限也读到flag4.txt

这里头铁了一下继续找flag。。。然而还是没找到。。。。

最后我登上WordPress后台找到flag3至于flag1emmm真的不知道跑去哪了

文章出自:https://bbs.zkaq.cn/t/4654.html

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

(hack视频资料及工具)

(部分展示)

往期推荐

【精选】SRC快速入门+上分小秘籍+实战指南

爬取免费代理,拥有自己的代理池

漏洞挖掘|密码找回中的套路

渗透测试岗位面试题(重点:渗透思路)

漏洞挖掘 | 通用型漏洞挖掘思路技巧

干货|列了几种均能过安全狗的方法!

一名大学生的黑客成长史到入狱的自述

攻防演练|红队手段之将蓝队逼到关站!

巧用FOFA挖到你的第一个漏洞

如有侵权请联系:admin#unsafe.sh