给大家推荐几款红队工具

一、CertSniffcertSniff 是用 Python 编写的证书透明度日志关键字观察器。它使用 certstream 库来监视包含在文件中定义的关键字的证书创建日志。您可以使用与您的受害域相关 2023-4-17 08:32:29 Author: 天驿安全(查看原文) 阅读量:42 收藏

一、CertSniffcertSniff 是用 Python 编写的证书透明度日志关键字观察器。它使用 certstream 库来监视包含在文件中定义的关键字的证书创建日志。您可以使用与您的受害域相关 2023-4-17 08:32:29 Author: 天驿安全(查看原文) 阅读量:42 收藏

一、CertSniff

certSniff 是用 Python 编写的证书透明度日志关键字观察器。它使用 certstream 库来监视包含在文件中定义的关键字的证书创建日志。

您可以使用与您的受害域相关的几个关键字来设置此运行,任何证书创建都将被记录下来,并可能导致发现您之前不知道的域。

安装:

git clone https://github.com/A-poc/certSniff;cd certSniff/;pip install -r requirements.txt用法:

python3 certSniff.py -f example.txt二、gobuster

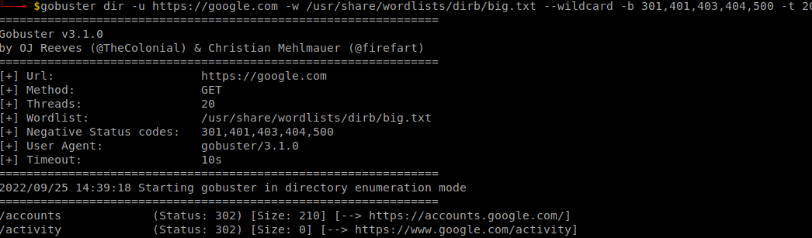

用于暴力破解受害者网站上的文件/文件夹路径的好工具。

安装:

sudo apt install gobuster用法:

gobuster dir -u "https://google.com" -w /usr/share/wordlists/dirb/big.txt --wildcard -b 301,401,403,404,500 -t 20三、feroxbuster

一种旨在执行强制浏览的工具,这种攻击的目的是枚举和访问 Web 应用程序未引用但攻击者仍可访问的资源。Feroxbuster 使用暴力结合词表来搜索目标目录中未链接的内容。这些资源可能存储有关 Web 应用程序和操作系统的敏感信息,例如源代码、凭据、内部网络寻址等...

安装:(Kali)

sudo apt update && sudo apt install -y feroxbuster用法:

# Add .pdf, .js, .html, .php, .txt, .json, and .docx to each url./feroxbuster -u http://127.1 -x pdf -x js,html -x php txt json,docx# Scan with headers./feroxbuster -u http://127.1 -H Accept:application/json "Authorization: Bearer {token}"# Read URLs from stdincat targets | ./feroxbuster --stdin --silent -s 200 301 302 --redirects -x js | fff -s 200 -o js-files# Proxy requests through burpsuite./feroxbuster -u http://127.1 --insecure --proxy http://127.0.0.1:8080

四、dnsrecon

dnsrecon 是一个用于枚举 DNS 记录(MX、SOA、NS、A、AAAA、SPF 和 TXT)的 pyhton 工具,并且可以提供许多新的关联受害者主机以从单个域搜索中转向。

安装:

sudo apt install dnsrecon用法:

dnsrecon -d google.com五、AORT

用于枚举子域、枚举 DNS、WAF 检测、WHOIS、端口扫描、回溯机、电子邮件收集的工具。

安装:

git clone https://github.com/D3Ext/AORT; cd AORT; pip3 install -r requirements.txt用法:

python3 AORT.py -d google.com

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNjIxNDQyMQ==&mid=2247494646&idx=1&sn=e2eec3a0f4ed8b45047a51565bc51f02&chksm=c151ec0cf626651a5d6bf0cc80ac0f9677f3f6e46cd2d4da5bfc74d4bdc3edd6c26a910cef54#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh