0x01 前言

记录src漏洞挖掘中的sql注入waf绕过

宝子们现在只对常读和星标的公众号才展示大图推送,建议大家把李白你好“设为星标”,否则可能就看不到了啦!0x01 前言第一次分享文章,想到自己学安全以来,接触最多的就是实战项目,但是又比较敏感,理论知识 2023-4-8 09:2:22 Author: 李白你好(查看原文) 阅读量:47 收藏

宝子们现在只对常读和星标的公众号才展示大图推送,建议大家把李白你好“设为星标”,否则可能就看不到了啦!0x01 前言第一次分享文章,想到自己学安全以来,接触最多的就是实战项目,但是又比较敏感,理论知识 2023-4-8 09:2:22 Author: 李白你好(查看原文) 阅读量:47 收藏

宝子们现在只对常读和星标的公众号才展示大图推送,建议大家把李白你好“设为星标”,否则可能就看不到了啦!

第一次分享文章,想到自己学安全以来,接触最多的就是实战项目,但是又比较敏感,理论知识呢,网上又有很多的文章来总结,人家已经说的很好了,那第一篇就索性分享一下前些天某src的一次注入绕waf。后期的话我会更新一些学习代码审计的记录文章或者有什么好的实战渗透思路,挖洞思路就分享一下。

0x02 正文

功能点是一个活动页面,有新上的活动就比较容易出现漏洞,所以我挂xray被动扫描一个一个测试功能点

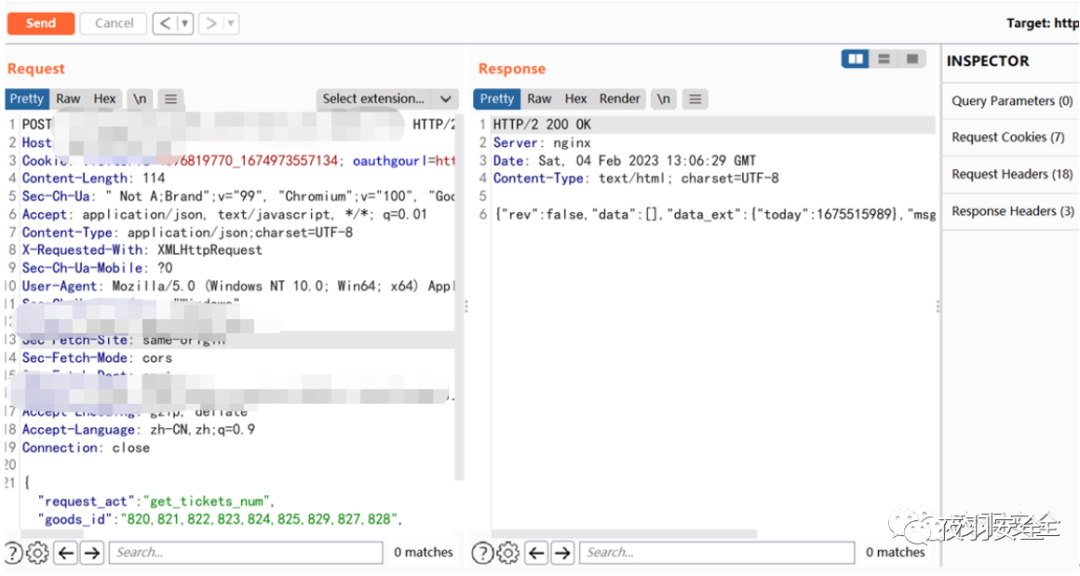

先抓了一个正常功能点的包

注入点加单引号报错,看到了sql语句

直接输入报错注入语句的话发现302跳转了,如果没有报错注入敏感函数的话就不会302,所以断定为存在waf

通过在其它参数值加入大量脏数据的方式绕过waf注入出数据

小伙伴们以后遇到注入需要绕waf,可以尝试一下,本文章只是记录一下思路,可别想着找到文章哪里没打码去恶意利用。

0x03 往期精彩

记一次略坑的应急响应事件

新鲜出炉的edu SRC报告

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247498025&idx=2&sn=c7f86b0800257542279e4138a7e59d28&chksm=c09a8a79f7ed036fb09630512299550607a2714b492c36bfe3a18e71c4bbb7874481e217863f#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh