随着计算机系统在各行各业的普遍应用,办公文件、设计图纸、财务报表等各类数据都以电子文件的形态,在不同的设备(终端、服务器、网络、移动端、云端)上存储、传输、应用,数据安全已经成为政府、军队、企业及个人最为关注的问题。

从宏观上来看,各种网络安全产品、终端安全产品、云安全产品等所追求的根本目标就是保护数据安全,然而层出不穷的各类数据泄露事件充分说明:单纯从网络边界、终端管控等角度建立安全防护体系的尝试是不成功的,APT 攻击、勒索者软件等已经可以成功攻击用户的核心数据文件;同时由于外部竞争的加剧,企业内部人员往往受利益驱使主动泄露敏感数据,给企业带来利益损失的同时,也严重危害了企业声誉。

同时,现阶段在互联网应用普及和对互联网依赖背景之下,由于信息安全漏洞造成的个人敏感信息泄露事件频发。个人敏感信息的泄露主要通过人为倒卖、手机泄露、计算机病毒感染和网站漏洞等途径实现。因此,为防范个人敏感信息泄露,保护个人隐私,除了个人要提高自我信息保护意识以外,国家也正在积极推进保护个人信息安全的立法进程。《中华人民共和国网络安全法》于2017年6月1日起的实施,具有里程碑式的意义,可以起到积极的作用,有利于我国对个人敏感信息的保护。

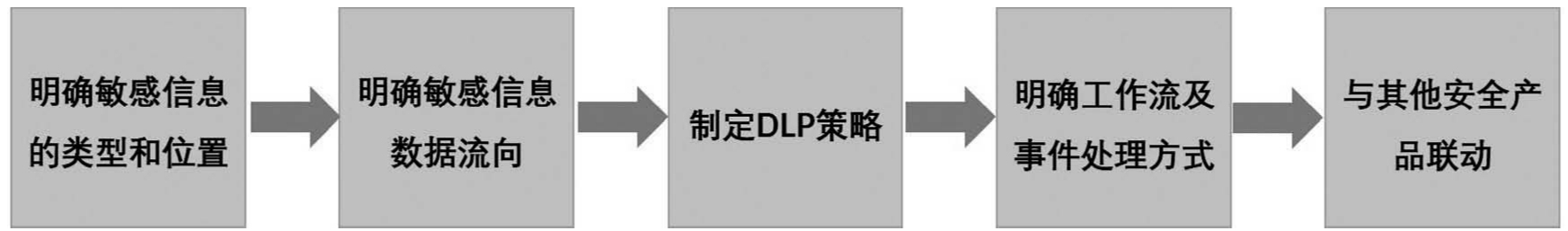

Gartner 是业内著名的信息技术研究和分析公司,2017 年 1 月发布了“建立成功的DLP战略”报告,为企业成功实施DLP提出了具体的建议。无论用户部署独立的企业DLP产品或者在防火墙/网关等系统中集成了DLP模块,都应该遵循如下五个步骤,如下图所示。

- 明确敏感信息的类型和位置。负责应用和数据安全的管理人员,应当与数据使用人员共同进行敏感数据的定义,以确保覆盖所有的敏感信息,同时满足内容检测机制的要求。企业用户通过预先定义敏感信息类型、了解其存储位置,使得企业在选择 DLP 厂商时,能自主判断产品所实现的内容检测机制,是否能满足企业敏感信息识别的要求,确保组织的需求(而不是供应商的产品)正在推动选择过程。

- 明确敏感信息数据流向。一旦用户定义了敏感数据类型,并且就敏感数据的合理位置进行了确认,就可以开始定义预期的数据流,以及计划如果数据流违反预期,那么该做什么。

- 制定DLP策略。如果不能对敏感数据检测事件作出适当响应,那么就不能体现 DLP 系统的价值,因为DLP 系统主要的价值是改变用户行为。此外,除了技术手段,还需要通过对业务或文化方面的影响,来改变用户行为。最成功的 DLP 部署应从特定的用户和系统范围开始,在监控模式下,对一些明显错误的活动设置阻止或警报,通过不停地迭代优化,最终产生一套适用于正常业务流程的策略。

- 明确工作流及事件处理方式。从本质上看,DLP 是通过监控不安全的业务流程及有风险的数据操作,达到改变用户行为目的的。因此,建立工作流来管理和处理事件是成功的关键部分。工作流可以确保事件处理的完整性,在事件处理过程中会涉及警报信息中存在的敏感数据二次泄露问题。安全和风险管理领导者必须决定谁应该有权查看警报的实际内容,并通过授权模块委派给特定人员处理。

- 与其他安全产品联动。DLP 产品具有其他信息安全产品不具备的内容识别技术,可与 SIEM、UEBA、CASB等产品进行联动,以更精确地识别风险点。

通过对敏感信息保护相关案例的研究,参考国内外专业机构的信息安全模型,在分析现有DLP产品功能优劣点的基础上,可以勾勒出下一代DLP产品的典型特征,下面从三方面进行阐述。

数据分类是安全保护前提

数据分类(Data Classification)是指通过预先确定的标准和规则,对数据进行持续性的分类,以达到更有成效和更高效率的保护,如下图所示。

每个企业每天都在产生大量的数据,比数据增长本身更令人吃惊的是其增长率,企业必须采取新的方法来保护数据。通过数据分类,企业能够避免采取一刀切的方式(低效率),避免随意选择需要保护的数据而消耗了宝贵的安全资源(冒险)。数据分类的实现方式有以下3种。

- 基于内容分类:检查文件内容,确认是否包含特定的敏感信息,常见的方式包括关键字、字符串、文件指纹等。

- 基于文件上下文:检查访问该文件的进程名称、路径、文件属性等,判断其是否符合特定的分类标准。

- 基于用户:由授权用户通过手动方式设置文件类别。

DLP技术是核心手段

DLP(数据泄露保护)能够根据预先定义的策略,实时扫描存储和传输中的数据,评估数据是否违反预先定义的策略,并自动采取诸如警告、隔离、加密甚至阻断等保护动作。

根据数据保护对象的不同,DLP系统可以细分为多个模块,如下图所示:

- 终端 DLP:通过部署在终端的客户端程序实现保护功能,支持的终端类型包括运行 Windows、Linux 或 Apple OS 的任何笔记本、台式机、服务器等。所有需要实现数据保护功能的终端,都必须部署客户端程序。

- 网络 DLP:对网络流量进行可视化管理及控制,基于物理或虚拟设备,对邮件、Web、IM等各种流量进行检测,支持在线/旁路等多种部署模式。

- 数据发现:对网络中的服务器、终端、数据库、共享文件夹等主动进行扫描,检查是否存在敏感信息。为实现该功能,有时会需要在目标系统中部署代理程序。

- 云 DLP:类似于数据发现,对云端存储的数据进行扫描。云 DLP 通常依赖 API去连接云端存储服务(如Box、One-Drive等),对上传到云端的数据进行审计和保护。

通过对大量敏感信息泄露事件的汇总分析可以看出,内部员工主动泄密是商业秘密泄露的主要方式,因为存在多种简单易行的逃逸手段,因此仅依赖 DLP 技术并不能有效地阻止主动泄密事件的发生,基于文件的自动加密技术,能够在不改变用户使用习惯的前提下,实现对文件的自动/强制加解密,单一使用该技术会导致过度加密问题,通过与DLP 内容识别技术相结合,仅对包含敏感信息的文件自动加密,有效增强 DLP 产品的保护力度。

实施方案

我们建议按如下五个步骤来实施DLP项目,如图18-26所示。

![]()

- 第一步 梳理:建立敏感数据分类标准

- 敏感信息收集

- 敏感信息分类分级

- 识别规则建立

- 识别规则验证

- 第二步 洞察:感知敏感信息使用现状

- 部署网络 DLP。

- 导入敏感信息识别策略

- 监控各数据通道敏感信息流转情况

- 监控敏感信息使用情况

- 第三步 教育:实时提示用户违例行为

- 建立事件响应规则

- 事件发生时,实时提示用户特定行为存在的安全风险,但不阻断操作

- 第四步 治理:增强管理手段

- 阻断危险行为

- 给管理员发送报警信息。

- 第五步 评估:定期评估保护效果

- 分析事件数量及准确度

- 优化分类规则。

- 优化策略。

- 分析事件趋势。

DLP的部署

1、网络DLP旁路部署

对于那些对网络连续性需求极高的情况,可以采用镜像旁路的部署模式。旁路模式使得网络 DLP 系统通过监听的方式抓取网络数据包,不影响数据包的正常传输,其优点是它对客户网络环境和网络性能无任何影响,不会引入新的故障点。

2、网络DLP串接部署

串接方式能实现对每一种网络应用的精确控制,完整记录所有上网数据。串接分为网桥模式和网关模式2种。

- 网桥模式:以透明网桥方式接入网络,部署到企业或部门的网络出口位置,无须改动用户网络结构和配置。

- 网关模式:将设备部署在网关处,起到隔离内外网和 NAT/路由的作用,需要为设备配置内网和外网 IP 地址。网络 DLP 系统在网关模式下,支持 DNAT 功能,可将内网 IP或特定端口映射到互联网中,使公网主机能够访问特定的内网服务器。

3、网络DLP与终端DLP联动部署

如果对数据防护有比较高的要求,可以采用网络 DLP 与 EDLP 联动的部署模式。终端DLP 负责客户端数据防泄露,比如对 U 盘、打印机等外设设备的数据泄漏可采取有效防护;网络DLP负责无法装网络DLP的客户端及服务器的数据防泄露。二者联合部署可防止单一部署造成敏感数据的泄露,使防护更为全面,方案也更为灵活。

如有侵权请联系:admin#unsafe.sh