四步拿下某流股份有限公司

现在只对常读和星标的公众号才展示大图推送,建议大家能把李白你好“设为星标”,否则可能就看不到了啦!一拿shell上线CS步骤一:对公网资产扫描发现主机存在CVE-2021-40539漏洞,使用脚本Ge 2023-3-1 08:5:10 Author: 李白你好(查看原文) 阅读量:27 收藏

现在只对常读和星标的公众号才展示大图推送,建议大家能把李白你好“设为星标”,否则可能就看不到了啦!一拿shell上线CS步骤一:对公网资产扫描发现主机存在CVE-2021-40539漏洞,使用脚本Ge 2023-3-1 08:5:10 Author: 李白你好(查看原文) 阅读量:27 收藏

现在只对常读和星标的公众号才展示大图推送,建议大家能把李白你好“设为星标”,否则可能就看不到了啦!

一

拿shell上线CS

步骤一:对公网资产扫描发现主机存在CVE-2021-40539漏洞,使用脚本GetShell并得到Shell地址如下....

步骤二:通过信息收集发现目标系统为Wins12R2且不存在安全防护软件,直接上线CS....

步骤三:上线CS并做好参数调整...通过以下命令发现RDP端口号为54321且上传的流量代理或端口转发工具无法正常上传....

二

上线MSF远程桌面

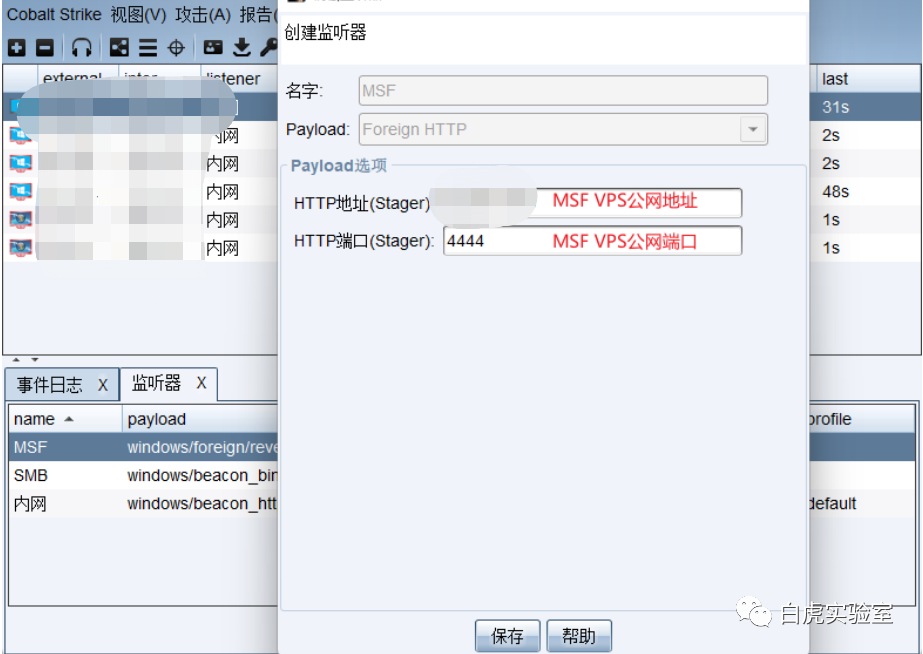

步骤一:在CS创建新的监听器到MSF上...

步骤二:在VPS上的MSF终端输入以下命令开启监听...

步骤三:对CS上获取的回话进行委派到MSF上....

步骤四:在MSF获取中的回话中执行以下命令进行端口转发...并创建后门进行远程桌面连接...

步骤五:在登陆后可以查看到亚信安全服务器深度安全防护系统....以上通过CS上传不通解释的通了...

三

横向域控创建后门

步骤一:在CS上抓取该边界主机的明文密码并查看域内主机发现是NEW_DC主机

步骤二:创建SMB监听器并进行横移动....横向成功...

步骤三:直接在会话上创建域后门账号....并在通过FRP开始内网穿透...

四

测试后门登录

步骤一:穿透成功后进行直接进行远程登陆....并创建将自己添加到域管理员组...

步骤二:对域内主机进行远程桌面连接测试...

步骤三:值得一提的是..在同网段内存在工作组环境...在域控上抓取到 主机的凭证....远程桌面成功...

五

往期回顾

裸聊5分钟被敲诈50万,这些裸聊敲诈话术刷爆朋友圈

向Wooyun提交厂商漏洞被查水表,怪谁?

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247497284&idx=1&sn=6ac657e10464ec786c57bea62bfa61df&chksm=c09a8514f7ed0c02f99594bdcc28ef513b081e391e2651af86ef0a4ee3b499596217f57c9626#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh