STATEMENT

声明

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。

雷神众测拥有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经雷神众测允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。

分子实验室 https://molecule-labs.com/

前言

应急场景下的安全策略检测更倾向与合规快速检测,这里我们希望的是借助合规的标准发现尽可能多的非合规问题。

NO.1 Windows安全策略检查

windows官网操作系统技术文件中的有很多关于windows安全信息的内容,组策略安全扩展协议、安全策略、威胁和对策指南、windows安全基线等等。我们在应急场景下不会过在现场进行策略内容的研究,尤其是安全策略有4800条(3000系统安全配置策略、1800是IE的安全配置策略),更多的是需要取相关策略,并与安全基线进行对比核查,找到可能的弱点所在,协助现场安全分析。这里我们可以使用微软官方的策略检测工具LGPO.exe进行策略的导出,然后通过PolicyAnalyzer对策略和基线进行对比分析,最终得到我们想要了解的安全策略上的问题。

windows安全基线

有几种获取和使用安全基线的方法:

1. 可以从 Microsoft 下载中心(https://www.microsoft.com/download/details.aspx?id=55319)下载安全基线。 这是 Security Compliance Toolkit (SCT) 的下载页面,其中包含可帮助管理员管理安全基线以及其他基线的各种工具。 安全基线包含在 Security Compliance Toolkit (SCT)(https://docs.microsoft.com/zh-cn/windows/security/threat-protection/windows-security-configuration-framework/security-compliance-toolkit-10)中,可从 Microsoft 下载中心进行下载。 SCT 还包含帮助管理员管理安全基线的工具。 还可以获取 对安全基线的支持(https://docs.microsoft.com/zh-cn/windows/security/threat-protection/windows-security-configuration-framework/get-support-for-security-baselines)

2. MDM (移动设备管理)(https://docs.microsoft.com/zh-cn/windows/client-management/mdm/# mdm-security-baseline.md)安全基线功能,如基于 Microsoft 组策略的安全基线,并且可以轻松地将其集成到现有 MDM 管理工具中。

3. MDM 安全基线可以在运行 Microsoft Endpoint Manager 11 的设备上轻松Windows 10配置。 以下文章提供了详细信息步骤:Windows MDM(https://docs.microsoft.com/zh-cn/mem/intune/protect/security-baseline-settings-mdm-all.md) (移动设备) 基线。

原文可以在Windows 安全基准(https://docs.microsoft.com/zh-cn/windows/security/threat-protection/windows-security-configuration-framework/windows-security-baselines)找到。

这里用到的工具有LGPO、PolicyAnalyzer你都可以通过 https://www.microsoft.com/en-us/download/details.aspx?id=55319 进行下载。这个下载链接中的其他内容就是windows基线标准,也建议一起下载,用于后续分析对比基线使用。

LGPO.exe

C:\Users\xt>C:\Users\xt\Desktop\工具\LGPO.exeLGPO.exe - Local Group Policy Object UtilityVersion 3.0.2004.13001Copyright (C) 2015-2020 Microsoft CorporationSecurity Compliance Toolkit - https://www.microsoft.com/download/details.aspx?id=55319LGPO.exe has four modes:* Import and apply policy settings;* Export local policy to a GPO backup;* Parse a registry.pol file to "LGPO text" format;* Build a registry.pol file from "LGPO text".To apply policy settings:LGPO.exe command [...]where "command" is one or more of the following (each of which can be repeated):/g path import settings from one or more GPO backups under "path" # 从“path”路径下导入一条或多条GPO备份/p path\lgpo.PolicyRules import settings from a Policy Analyzer .PolicyRules file # 从Policy Analyzer的.policyrules文件中导入/m path\registry.pol import settings from registry.pol into machine config # 从registry.pol导入机器配置/u path\registry.pol import settings from registry.pol into user config # 从registry.pol导入用户配置/ua path\registry.pol import settings from registry.pol into user config for Administrators # 从registry.pol导入Administrators配置/un path\registry.pol import settings from registry.pol into user config for Non-Administrators # 从registry.pol导入非Administrators用户配置/u:username path\registry.polimport settings from registry.pol into user config for local user # 从registry.pol导入本地用户配置/u:username path\registry.polspecified by "username" # 通过用户名指定/s path\GptTmpl.inf apply security template # 应用安全模版/a[c] path\Audit.csv apply advanced auditing settings; /ac to clear policy first # 应用高级设计设置;/ac 先清理策略再应用/t path\lgpo.txt apply registry commands from LGPO text # 从LGPO文本应用注册表命令/e <name>|<guid> enable GP extension for local policy processing; specify a # 启用本地策略处理的GP扩展;指定一个GUID,或以下名称之一:GUID, or one of these names:* "zone" for IE zone mapping extension # "zone" 代表IE区域映射扩展* "mitigation" for mitigation options, including font blocking # "mitigation" 代表缓解选项,包括字体阻塞* "audit" for advanced audit policy configuration # "audit" 代表用于高级审计策略配置* "LAPS" for Local Administrator Password Solution # "LAPS" 代表本地管理员密码解决方案* "DGVBS" for Device Guard virtualization-based security # "DGVBS" 代表基于虚拟化的安全* "DGCI" for Device Guard code integrity policy # "DGCI" 代表设备保护代码完整性策略/ef path\backup.xml enable GP extensions referenced in backup.xml from a GPO backup # 从GPO备份中启用backup.xml中引用的GP扩展/boot reboot after applying policies # 应用策略后重新启动/v verbose output # 详细输出/q quiet output (no headers) # 安静输出(没有标头)To create a GPO backup from local policy: # 从本地策略创建GPO备份LGPO.exe /b path [/n GPO-name]/b path Create GPO backup in "path" # 在路径中创建GPO备份/n GPO-name Optional GPO display name (use quotes if it contains spaces) # 可选的GPO显示名称(如果包含空格,使用引号)To parse a Registry.pol file to LGPO text (stdout): # 解析注册表。pol文件到LGPO文本(stdout):LGPO.exe /parse [/q] {/m|/u|/ua|/un|/u:username} path\registry.pol/m path\registry.pol parse registry.pol as machine config commands/u path\registry.pol parse registry.pol as user config commands/ua path\registry.pol parse registry.pol as user config for Administrators/un path\registry.pol parse registry.pol as user config for Non-Administrators/u:username path\registry.polparse registry.pol as user config for local userspecified by "username"/q quiet output (no headers)To build a Registry.pol file from LGPO text: # 建立注册表。pol文件从LGPO文本:LGPO.exe /r path\lgpo.txt /w path\registry.pol [/v]/r path\lgpo.txt Read input from LGPO text file/w path\registry.pol Write new registry.pol file(See the documentation for more information and examples.)C:\Users\xt>C:\Users\xt\Desktop\工具\LGPO.exe

使用LGPO导出策略

1.使用管理员身份在LGPO.exe所在目录处运行cmd

2.导出本地组策略

LGPO.exe /b path [/n GPO-name]

C:\Users\xt>C:\Users\xt\Desktop\工具\LGPO.exe /b C:\Users\xt\Desktop\工具\LGPO /n "backup"LGPO.exe - Local Group Policy Object UtilityVersion 3.0.2004.13001Copyright (C) 2015-2020 Microsoft CorporationSecurity Compliance Toolkit - https://www.microsoft.com/download/details.aspx?id=55319Creating LGPO backup in "C:\Users\xt\Desktop\C:\Users\xt>tree C:\Users\xt\Desktop\工具\LGPO\{F9B49312-D0EE-4223-BC1A-58916ABCFE5A} /F /A文件夹 PATH 列表卷序列号为 000000EF CCCF:ACF4C:\USERS\XT\DESKTOP\工具\LGPO\{F9B49312-D0EE-4223-BC1A-58916ABCFE5A}| Backup.xml| Bkupinfo.xml|\---DomainSysvol\---GPO+---Machine| | registry.pol| || \---microsoft| \---windows nt| +---Audit| | audit.csv| || \---SecEdit| GptTmpl.inf|\---Userregistry.pol

使用LGPO导入策略

导入备份的LGPO策略

C:\Users\xt\Desktop\工具>LGPO.exe /g .\LGPO\{F9B49312-D0EE-4223-BC1A-58916ABCFE5A}LGPO.exe - Local Group Policy Object UtilityVersion 3.0.2004.13001Copyright (C) 2015-2020 Microsoft CorporationSecurity Compliance Toolkit - https://www.microsoft.com/download/details.aspx?id=55319Registering Machine CSE: Registry Policy, {35378EAC-683F-11D2-A89A-00C04FBBCFA2}Registering User CSE: Registry Policy, {35378EAC-683F-11D2-A89A-00C04FBBCFA2}Clearing existing audit policyApply Audit policy from .\LGPO\{F9B49312-D0EE-4223-BC1A-58916ABCFE5A}\DomainSysvol\GPO\Machine\microsoft\windows nt\Audit\audit.csvApply security template: .\LGPO\{F9B49312-D0EE-4223-BC1A-58916ABCFE5A}\DomainSysvol\GPO\Machine\microsoft\windows nt\SecEdit\GptTmpl.infImport Machine settings from registry.pol: .\LGPO\{F9B49312-D0EE-4223-BC1A-58916ABCFE5A}\DomainSysvol\GPO\Machine\registry.polImport User settings from registry.pol: .\LGPO\{F9B49312-D0EE-4223-BC1A-58916ABCFE5A}\DomainSysvol\GPO\User\registry.pol

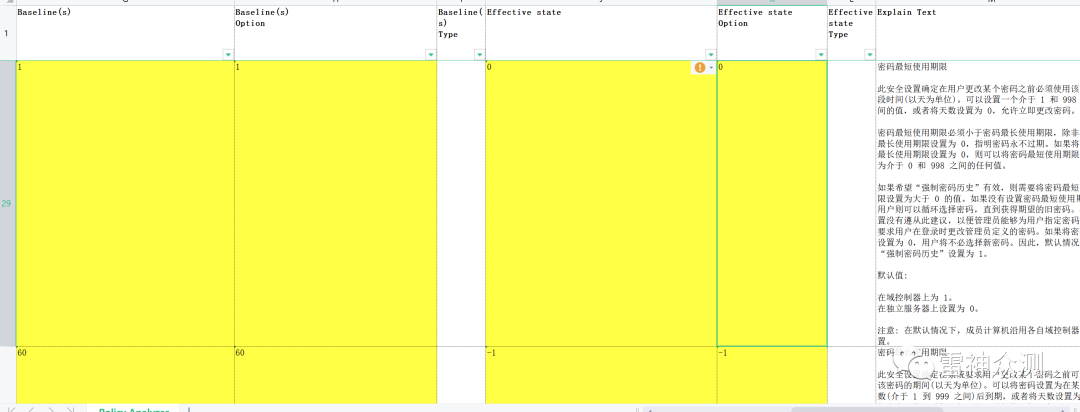

导出的策略与windows基线对比

将基线和导出的pol文件导入Policy Anylize程序中。然后同时勾选对比即可。

还可以导出结果

参考

[MS-GPSB\] 组策略安全扩展协议https://docs.microsoft.com/zh-cn/openspecs/windows_protocols/ms-gpsb/6a07a06b-e628-4765-9d91-0d63ba47fdc0

威胁和对策指南:Windows Server 2008 R2 和 Windows 7 中的安全设置

https://docs.microsoft.com/zh-cn/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/hh125921(v=ws.10)

安全审核

https://docs.microsoft.com/zh-cn/windows/security/threat-protection/auditing/security-auditing-overview

Windows 安全基准

https://docs.microsoft.com/zh-cn/windows/security/threat-protection/windows-security-configuration-framework/windows-security-baselines

NO.2 Linux安全策略检查

linux安全基线

lynis

Lynis 是一个开源安全工具。它有助于审核运行类 UNIX 系统(Linux、macOS、BSD)的系统,并为系统强化和合规性测试提供指导。本文档包含使用该软件的基础知识。

官网地址:

https://cisofy.com/documentation/lynis/

项目地址:

https://github.com/CISOfy/Lynis

下载地址:

https://cisofy.com/downloads/lynis/

安装方式:

https://cisofy.com/documentation/lynis/get-started/

使用lynis安全检测

运行

╭─[email protected] ~/Documents/hack/baseline/lynis-master╰─$ ./lynis[ Lynis 3.0.7 ]################################################################################Lynis comes with ABSOLUTELY NO WARRANTY. This is free software, and you arewelcome to redistribute it under the terms of the GNU General Public License.See the LICENSE file for details about using this software.2007-2021, CISOfy - https://cisofy.com/lynis/Enterprise support available (compliance, plugins, interface and tools)################################################################################[+] Initializing program------------------------------------Usage: lynis command [options]Command:auditaudit system : Perform local security scanaudit system remote <host> : Remote security scanaudit dockerfile <file> : Analyze Dockerfileshowshow : Show all commandsshow version : Show Lynis versionshow help : Show helpupdateupdate info : Show update detailsOptions:Alternative system audit modes--forensics : Perform forensics on a running or mounted system--pentest : Non-privileged, show points of interest for pentestingLayout options--no-colors : Don't use colors in output--quiet (-q) : No output--reverse-colors : Optimize color display for light backgrounds--reverse-colours : Optimize colour display for light backgroundsMisc options--debug : Debug logging to screen--no-log : Don't create a log file--profile <profile> : Scan the system with the given profile file--view-manpage (--man) : View man page--verbose : Show more details on screen--version (-V) : Display version number and quit--wait : Wait between a set of tests--slow-warning <seconds> : Threshold for slow test warning in seconds (default 10)Enterprise options--plugindir <path> : Define path of available plugins--upload : Upload data to central nodeMore options available. Run './lynis show options', or use the man page.

无配置运行

Lynis 无需任何预配置即可运行。配置和微调是可能的,将在后面的部分中介绍。现在我们将运行基本扫描:

lynis audit system快速模式

默认情况下,Lynis 在第一节之后开始和暂停。使用 CTRL+C 可以停止程序。使用 ENTER 它将继续进行下一组测试。如果我们想在没有任何停顿的情况下运行 Lynis,我们可以给它一个额外的参数:-- quick。这将启用“快速”选项,非常适合在您做其他事情时运行 Lynis。

命令举例

配置

参考

德克萨斯州立大学 linux安全checklist

https://gato-docs.its.txstate.edu/vpit-security/training/server-security/sans-linux-checklist/SANS_Linux_checklist.pdf

SANS 研究所 linux安全checklist

https://www.sans.org/media/score/checklists/LinuxCheatsheet_2.pdf

https://security.uconn.edu/baseline-configuration-standard-linux/#

检查表

https://www.ucd.ie/t4cms/UCD%20Linux%20Security%20Checklist.pdf

https://www.ucd.ie/t4cms/UCD Linux Security Checklist.pdf

https://github.com/trimstray/the-practical-linux-hardening-guide

云基线

https://github.com/Cloudneeti/Cloudneeti_SaaS_Docs/tree/62c8ec6b7d3b3a6a980277f58afba50bcb61b298

RECRUITMENT

招聘启事

安恒雷神众测SRC运营(实习生) 【任职要求】

————————

【职责描述】

1. 负责SRC的微博、微信公众号等线上新媒体的运营工作,保持用户活跃度,提高站点访问量;

2. 负责白帽子提交漏洞的漏洞审核、Rank评级、漏洞修复处理等相关沟通工作,促进审核人员与白帽子之间友好协作沟通;

3. 参与策划、组织和落实针对白帽子的线下活动,如沙龙、发布会、技术交流论坛等;

4. 积极参与雷神众测的品牌推广工作,协助技术人员输出优质的技术文章;

5. 积极参与公司媒体、行业内相关媒体及其他市场资源的工作沟通工作。

1. 责任心强,性格活泼,具备良好的人际交往能力;

2. 对网络安全感兴趣,对行业有基本了解;

3. 良好的文案写作能力和活动组织协调能力。

简历投递至

设计师(实习生)

————————

【职位描述】

负责设计公司日常宣传图片、软文等与设计相关工作,负责产品品牌设计。

【职位要求】

1、从事平面设计相关工作1年以上,熟悉印刷工艺;具有敏锐的观察力及审美能力,及优异的创意设计能力;有 VI 设计、广告设计、画册设计等专长;

2、有良好的美术功底,审美能力和创意,色彩感强;

3、精通photoshop/illustrator/coreldrew/等设计制作软件;

4、有品牌传播、产品设计或新媒体视觉工作经历;

【关于岗位的其他信息】

企业名称:杭州安恒信息技术股份有限公司

办公地点:杭州市滨江区安恒大厦19楼

学历要求:本科及以上

工作年限:1年及以上,条件优秀者可放宽

简历投递至

安全招聘

————————

公司:安恒信息

岗位:Web安全 安全研究员

部门:战略支援部

薪资:13-30K

工作年限:1年+

工作地点:杭州(总部)、广州、成都、上海、北京

工作环境:一座大厦,健身场所,医师,帅哥,美女,高级食堂…

【岗位职责】

1.定期面向部门、全公司技术分享;

2.前沿攻防技术研究、跟踪国内外安全领域的安全动态、漏洞披露并落地沉淀;

3.负责完成部门渗透测试、红蓝对抗业务;

4.负责自动化平台建设

5.负责针对常见WAF产品规则进行测试并落地bypass方案

【岗位要求】

1.至少1年安全领域工作经验;

2.熟悉HTTP协议相关技术

3.拥有大型产品、CMS、厂商漏洞挖掘案例;

4.熟练掌握php、java、asp.net代码审计基础(一种或多种)

5.精通Web Fuzz模糊测试漏洞挖掘技术

6.精通OWASP TOP 10安全漏洞原理并熟悉漏洞利用方法

7.有过独立分析漏洞的经验,熟悉各种Web调试技巧

8.熟悉常见编程语言中的至少一种(Asp.net、Python、php、java)

【加分项】

1.具备良好的英语文档阅读能力;

2.曾参加过技术沙龙担任嘉宾进行技术分享;

3.具有CISSP、CISA、CSSLP、ISO27001、ITIL、PMP、COBIT、Security+、CISP、OSCP等安全相关资质者;

4.具有大型SRC漏洞提交经验、获得年度表彰、大型CTF夺得名次者;

5.开发过安全相关的开源项目;

6.具备良好的人际沟通、协调能力、分析和解决问题的能力者优先;

7.个人技术博客;

8.在优质社区投稿过文章;

岗位:安全红队武器自动化工程师

薪资:13-30K

工作年限:2年+

工作地点:杭州(总部)

【岗位职责】

1.负责红蓝对抗中的武器化落地与研究;

2.平台化建设;

3.安全研究落地。

【岗位要求】

1.熟练使用Python、java、c/c++等至少一门语言作为主要开发语言;

2.熟练使用Django、flask 等常用web开发框架、以及熟练使用mysql、mongoDB、redis等数据存储方案;

3:熟悉域安全以及内网横向渗透、常见web等漏洞原理;

4.对安全技术有浓厚的兴趣及热情,有主观研究和学习的动力;

5.具备正向价值观、良好的团队协作能力和较强的问题解决能力,善于沟通、乐于分享。

【加分项】

1.有高并发tcp服务、分布式等相关经验者优先;

2.在github上有开源安全产品优先;

3:有过安全开发经验、独自分析过相关开源安全工具、以及参与开发过相关后渗透框架等优先;

4.在freebuf、安全客、先知等安全平台分享过相关技术文章优先;

5.具备良好的英语文档阅读能力。

简历投递至

岗位:红队武器化Golang开发工程师

薪资:13-30K

工作年限:2年+

工作地点:杭州(总部)

【岗位职责】

1.负责红蓝对抗中的武器化落地与研究;

2.平台化建设;

3.安全研究落地。

【岗位要求】

1.掌握C/C++/Java/Go/Python/JavaScript等至少一门语言作为主要开发语言;

2.熟练使用Gin、Beego、Echo等常用web开发框架、熟悉MySQL、Redis、MongoDB等主流数据库结构的设计,有独立部署调优经验;

3.了解docker,能进行简单的项目部署;

3.熟悉常见web漏洞原理,并能写出对应的利用工具;

4.熟悉TCP/IP协议的基本运作原理;

5.对安全技术与开发技术有浓厚的兴趣及热情,有主观研究和学习的动力,具备正向价值观、良好的团队协作能力和较强的问题解决能力,善于沟通、乐于分享。

【加分项】

1.有高并发tcp服务、分布式、消息队列等相关经验者优先;

2.在github上有开源安全产品优先;

3:有过安全开发经验、独自分析过相关开源安全工具、以及参与开发过相关后渗透框架等优先;

4.在freebuf、安全客、先知等安全平台分享过相关技术文章优先;

5.具备良好的英语文档阅读能力。

简历投递至

END

长按识别二维码关注我们

如有侵权请联系:admin#unsafe.sh