漏洞扫描工具 -- Hamster

===================================免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负 2023-2-24 08:2:12 Author: Web安全工具库(查看原文) 阅读量:55 收藏

===================================免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负 2023-2-24 08:2:12 Author: Web安全工具库(查看原文) 阅读量:55 收藏

===================================

0x01 工具介绍

Hamster是基于mitmproxy开发的异步被动扫描框架,基于http代理进行被动扫描,主要功能为重写数据包、签名、漏洞扫描、敏感参数收集等功能(开发中)。

0x02 安装与使用

1、安装方式

# 通过dockerfile文件部署 mysql,redis,rabbitmq docker-compose up -d# PIP安装依赖python3.9 -m venv venvsource venv/bin/activatepip install -r requirements.txt# 如没有conf文件夹,则需要先生成配置文件,先运行一次init.py,生成相关配置文件(默认是dev环境)python init.py# 通过修改 conf/dev/*.conf 配置mysql,redis,rabbitmq,dnslog等vim conf/dev/*.conf # 再一次运行,初始化数据库。python init.py2、运行server

source venv/bin/activatepython server.py

3、运行agent

source venv/bin/activatepython agent.py

4、运行support

source venv/bin/activatepython support.py

5、设置浏览器HTTP代理或者设置burpsuite二级代理upstream proxy servers, 代理认证请配置

conf/hamster.conf.burpsuite_proxyhost: localhostport: 8000authtype: basicusername: hamsterpassword: [email protected]

5、然后浏览器访问目标网站就可以进行漏洞扫描了。

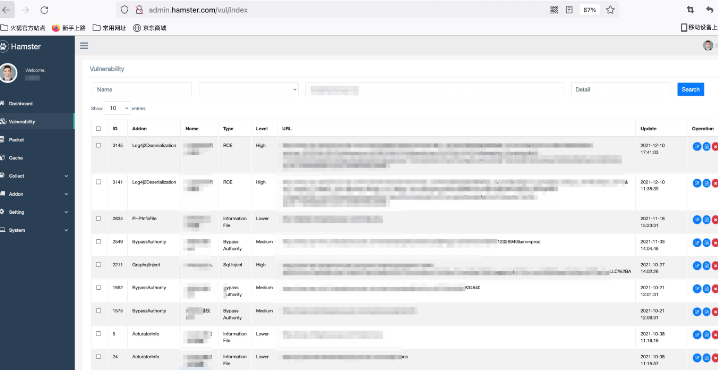

6、也可以查看访问控制台http://admin.hamster.com/hamster/查看扫描结果

0x03 项目链接下载

· 今 日 送 书 ·

首先,讲解了Go语言开发环境的搭建及开发工具的使用、程序元素的构成、基本数据类型、流程控制语句等基础知识:接着,深入介绍了复合数据类型、Go语言函数、结构体与方法等核心应用技术:然后详细探讨了Go语言接口的实现、Go语言的并发、反射机制及包等高级应用;最后,在实践环节,通过对网络编程、Go语言的文件处理、编译与工具等内容的讲解,让读者掌握在实际操作中对Go语言的网络编程的处理,同时学会应对出现错误问题的方法。

文章来源: http://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247507675&idx=1&sn=baf9e77748ea52a43cf82b9620ccab94&chksm=ebb531d8dcc2b8ce735970b6aea0c49a7243807c05a98a377238bee9bf8d13b03bd3c4f0998a#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh