漏洞介绍

GitLab 是一个用于仓库管理系统的开源项目,使用Git作为代码管理工具,并在此基础上搭建起来的web服务。GitLab是由GitLabInc.开发,使用MIT许可证的基于网络的Git仓库管理工具,且具有wiki和issue跟踪功能。

在Gitlab 8.5-12.9版本中,存在一处任意文件读取漏洞,攻击者可以利用该漏洞,在不需要特权的状态下,读取任意文件,造成严重信息泄露,从而导致进一步被攻击的风险。

漏洞编号

CVE-2020-10977

影响版本

GitLab GitLab CE/EE >=8.5 and <=12.9

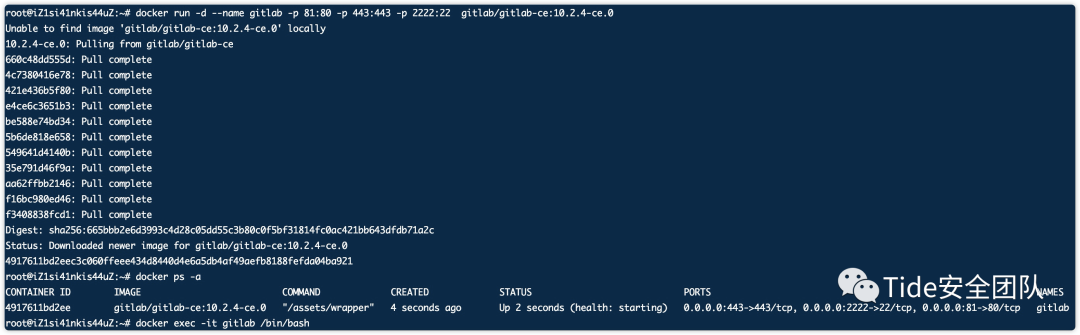

环境搭建

https://mp.weixin.qq.com/s/ZmzXk0C-o0AnBLzVMAhRJg

https://mirrors.tuna.tsinghua.edu.cn/help/gitlab-ce/

或者

https://xz.aliyun.com/t/2366

漏洞复现

首先,随便注册一个账号,然后登录Gitlab,并创建两个project,名字随意,此处我创建了test1、test2两个项目。

两个project创建完成后,在test1中创建一个issues。内容为POC内容:

Payload:

提交后,将这个创建好的issues move到前面创建好的test2中。

MOVE完成后,从test2中就可以看到passwd文件的连接地址,可以直接点击下载。

然后打开下载的passwd,可以看到读取到了passwd的文件内容。

加固建议

官网升级至最新版本

地址:https://packages.gitlab.com/gitlab/gitlab-ce

参考链接

https://mp.weixin.qq.com/s/ZmzXk0C-o0AnBLzVMAhRJg

https://xz.aliyun.com/t/2366

E

N

D

关

于

我

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、系统安全、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

团队作为“省级等保关键技术实验室”先后与哈工大、齐鲁银行、聊城大学、交通学院等多个高校名企建立联合技术实验室,近三年来在网络安全技术方面开展研发项目60余项,获得各类自主知识产权30余项,省市级科技项目立项20余项,研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。对安全感兴趣的小伙伴可以加入或关注我们。

我知道你在看哟

如有侵权请联系:admin#unsafe.sh