英国保险公司 Kingfisher Insurance 疑似遭到 Lockbit 勒索软件攻击

![]() Tag:Kingfisher Insurance ,Lockbit

Tag:Kingfisher Insurance ,Lockbit

近日,据外媒报道称 LockBit 勒索软件团伙入侵了英国保险公司 Kingfisher Insurance ,勒索团伙在其泄密网站上声称窃取了 Kingfisher Insurance 公司1.4TB 的数据,其中包括员工和用户的私人数据,以及属于 Kingfisher 的联系人和公司邮件档案。并且勒索软件团伙设定了赎金缴纳的最后期限为11月28日,如果 Kingfisher Insurance 公司未能遵守他们的要求,LockBit 勒索软件团伙将向公众发布窃取的数据。随后,英国保险公司 Kingfisher Insurance 回应确认 IT 系统遭到攻击,但没有明确数据泄露的规模。

https://www.cysecurity.news/2022/10/lockbit-30-ransomware-targets-uk-based.html?utm_source=dlvr.it&utm_medium=twitter

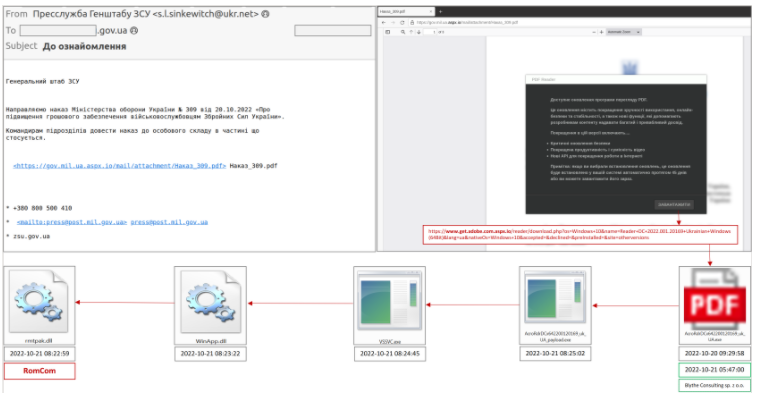

乌克兰国家组织遭 RomCom 恶意软件攻击

![]() Tag:乌克兰,RomCom

Tag:乌克兰,RomCom

近日,乌克兰政府计算机应急响应小组(CERT-UA)发布声明称,监测发现乌克兰武装部队总参谋部新闻处遭到攻击。攻击者利用乌克兰武装部队总参谋部分发包含用于下载“订单”的第三方网络资源链接的电子邮件,网页以关于需要更新软件(PDF阅读器)的消息诱导用户点击“下载”按钮,下载 RomCom恶意软件的可执行文件“rmtpak.dll”。根据 RomCom 后门的使用以及相关文件的其他功能,CERT-UA 将该恶意软件疑似归属于 Cuba 勒索软件活动。

https://cert.gov.ua/article/2394117

伊朗核能机构电子邮件服务器被攻击,数据疑似发生泄露

![]() Tag:伊朗,核能,邮件服务

Tag:伊朗,核能,邮件服务

伊朗原子能组织于近日称,其子公司的一个电子邮件服务器遭到黑客攻击,目前尚未将攻击归因于具体的黑客组织。但一个声称来自伊朗的激进组织 Black Reward 于10月21日在 Telegram 上表示访问了由一家与伊朗原子能组织有关的公司运营的电子邮件服务器,并窃取了324个收件箱信息,其中包括超过100000条消息,总计超过50G文件。这些邮件的内容包括核电站的建设计划、为该组织工作的伊朗人的个人信息,以及协助伊朗核电工作的俄罗斯工程师的护照详细信息。

此前,伊朗民用核武器部门曾称南部港口城市布什尔运营的核电站使用的电子邮件系统遭到攻击,攻击者背景归因于“外国”,但也未曾进行详细说明。

https://securityaffairs.co/wordpress/137513/hacking/hackers-stole-sensitive-data-from-irans-atomic-energy-agency.html

智能公司 Abode Systems 被曝存在严重漏洞,允许黑客劫持、禁用摄像头

![]() Tag:摄像头,严重漏洞

Tag:摄像头,严重漏洞

事件概述:

https://www.securityweek.com/critical-flaws-abode-home-security-kit-allow-hackers-hijack-disable-cameras

Emotet 僵尸网络发起新一轮恶意垃圾邮件活动

![]() Tag:Emotet,僵尸网络

Tag:Emotet,僵尸网络

自臭名昭著的 Emotet 僵尸网络死灰复燃后,近日又曝出与新一波恶意垃圾邮件活动有关。这些活动利用受密码保护的文档文件将 CoinMiner 和 Quasar RAT 投放到受感染的系统上。虽然像这样的网络钓鱼攻击传统上需要说服目标打开附件,但该活动通过使用批处理文件自动提供密码来解锁有效负载,从而避开了这一障碍。

技术手法:

威胁组织通过向目标投递包含附件的钓鱼邮件,以发票为诱饵诱使目标下载包含一个解压(SFX)文件的ZIP文件,第一个压缩文件充当启动第二个压缩文件的渠道。第一个 SFX 文件进一步伪装 PDF 或 Excel 图标使其看起来合法,受密码保护的第二个 SFX RAR 文件,启动存档的批处理脚本,以及诱饵 PDF 或图像。批处理文件的执行会导致安装潜伏在受密码保护的 RARsfx [自解压 RAR 存档] 中的恶意软件 CoinMiner。

https://thehackernews.com/2022/10/emotet-botnet-distributing-self.html

Domestic Kitten 组织利用恶意软件,瞄准伊朗公民展开间谍攻击

![]() Tag:Domestic Kitten,APT,伊朗

Tag:Domestic Kitten,APT,伊朗

Domestic Kitten(又名 APT-C-50)是伊朗背景的威胁组织,至少从2016年就开始活跃,旨在瞄准可能对伊朗政权的稳定构成威胁的伊朗公民,包括内部持不同政见者、反对派力量、伊斯兰国的拥护者、库尔德少数民族,展开间谍攻击。近日,研究人员监测发现伊朗威胁组织 Domestic Kitten 正在进行一项新的恶意攻击活动,该活动伪装成一个翻译应用程序,分发最新版本的 FurBall 的 Android 恶意软件,旨在从受感染的移动设备中获取敏感信息。

技术手法:

威胁组织通过伊朗博客网站、电报频道和 SMS 消息等不同媒介引诱潜在受害者安装流氓应用程序。威胁组织以前用于隐藏恶意行为的恶意程序涵盖安全、新闻、游戏和壁纸应用等不同类别,最新迭代涉及以翻译服务为幌子运行的应用程序。这些应用程序都充当了传播恶意软件 FurBall 的渠道。最新版本的恶意软件FurBall 恶意软件保留了核心间谍软件功能,但该工件仅请求访问联系人的一项权限,从而限制其访问 SMS 消息、设备位置、通话记录和剪贴板数据,并且可以从远程服务器检索命令,从而允许它收集联系人、来自外部存储的文件、已安装应用程序列表、基本系统元数据和同步的用户帐户。

https://thehackernews.com/2022/10/hackers-using-new-version-of-furball.html