记录一次实战,注入+本地JS绕过拿shell

免责声明由于传播、利用本公众号李白你好所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号李白你好及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即 2022-9-13 08:1:45 Author: 李白你好(查看原文) 阅读量:24 收藏

免责声明由于传播、利用本公众号李白你好所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号李白你好及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即 2022-9-13 08:1:45 Author: 李白你好(查看原文) 阅读量:24 收藏

免责声明

由于传播、利用本公众号李白你好所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号李白你好及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

01 正文

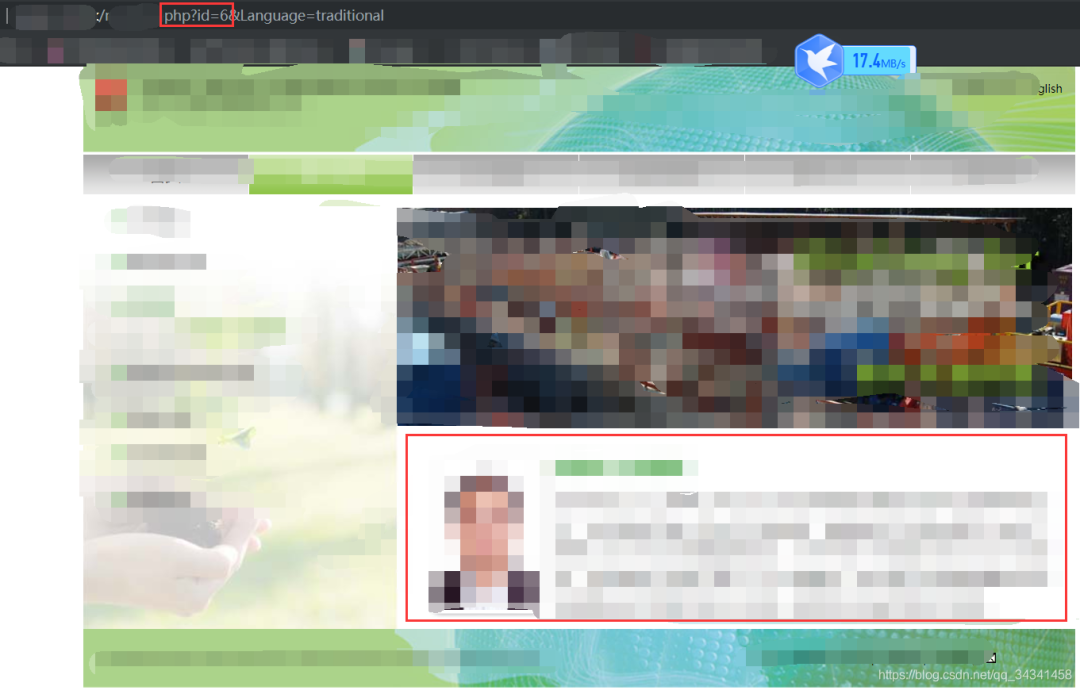

1.找注入点

http://xxxxxx/xxxx.php?id=6’ ,没有回显sqlmap.py -u “http://xxxxx/xxxx.php?id=6”保存,命名为a.php。然后上传,发现上传成功,使用菜刀连接,密码pw。

文章来源:CSDN

原文地址:https://blog.csdn.net/qq_34341458/article/details/113845203

如需转载本样式风格、字体版权,请保留出处:李白你好

一次BC站点的GetShell过程

2022-09-12

快速探测内网可达网段工具

2022-09-10

师傅们中秋快乐哦!星球81.5大优惠~

2022-09-11

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247493858&idx=1&sn=6a6ee3351551842877ba6ad12f9f68cc&chksm=c09a9bb2f7ed12a47131963c16abc4eed27425342fe25e85fb629a1d46183322e9b611e45a10#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh