GUI漏洞检测工具 -- Serein

项目作者:W01fh4cker项目地址:https://github.com/W01fh4cker/Serein一、工具介绍一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可 2022-9-5 08:32:27 Author: 天驿安全(查看原文) 阅读量:74 收藏

项目作者:W01fh4cker项目地址:https://github.com/W01fh4cker/Serein一、工具介绍一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可 2022-9-5 08:32:27 Author: 天驿安全(查看原文) 阅读量:74 收藏

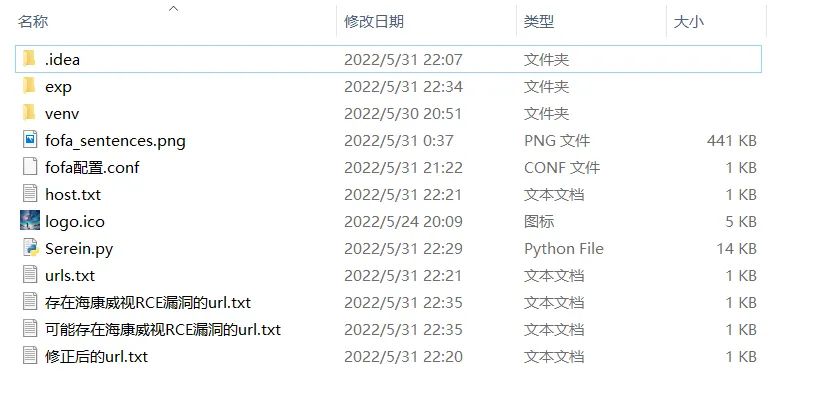

项目作者:W01fh4cker 项目地址:https://github.com/W01fh4cker/Serein

git clone https://github.com/W01fh4cker/Serein.gitcd Sereinpip3 install -r requirements.txtpython3 Serein.py

1、我们想批量利用向日葵RCE漏洞,于是我们base64加密语句body="Verification failure",得到:Ym9keT0iVmVyaWZpY2F0aW9uIGZhaWx1cmUi。

四、声明:

仅供安全研究与学习之用,若将工具做其他用途,由使用者承担全部法律及连带责任,作者不承担任何法律及连带责任。

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNjIxNDQyMQ==&mid=2247491615&idx=1&sn=f9647605ab454902318449c0778d0ca7&chksm=c151e7e5f6266ef3f053129222e97c36eacc85027ffca666f178eb69dd3e11da3e47977ae5be#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh