声明:Tide安全团队原创文章,转载请声明出处!文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

前言

目标系统使用SiteServer进行了改版,SiteServer后台存在远程模板下载GetShell漏洞,通过爆破后台获取普通管理员帐户,普通管理员后台可越权超级管理员远程模板下载GetShell,远程模板下载需要密钥解密,SiteServer在5.0是默认值,在6.X版本中SecretKey在weg.config中放置,通过普通管理员后台发现任意文件读取扩展,读取SecretKey值后最终获取Webshel。

一,信息搜集

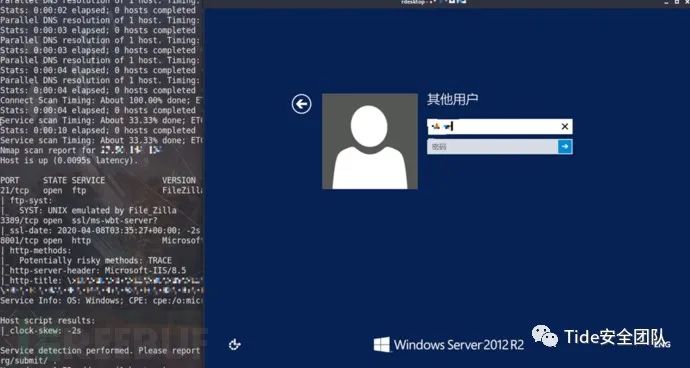

通过域名获取ip地址,使用nmap对端口进行探测,发现开放有21、3389,破解21、3389未成功。

扫描网站发现管理路径,访问管理为后台管理界面,验证码不刷新爆破破管未成功。

同时发现version.txt文件。

二,敏感信息泄漏

测试的网站多了,不自然就能知道该位置可能存在的断裂,访问互动菜单分割已经来了

在burp发现一条可疑信息,在返回包中可查信件信息等,修改请求内容的页面大小值就可以把所有的信件给显示出来。

平时测试网站时,可能忽略返回包中的详细信息,这里可以使用年华小姐姐开发的Burp插件,自动标记敏感信息。

https://www.freebuf.com/column/198792.html

随心所欲的测试是不负责任的,需要对每个页面,每个功能点进行测试。从其他页面发现后台操作文档,在文档中获取管理员设置帐户为admin,并使其网站使用的SiteServer二次开发。

三,GetShell

前面已经爆破过后台管理员未成功,测试其他页面发现可能存在的用户名,尝试使用拼音,缩写,组合为用户名进行爆破。

用户名为某某单位拼音,密码在弱密码3K中,成功进入了后台,对后台进行测试发现使用UEditor编辑器。

目标网站使用的ASP.NET,利用UEditor远程获取图片解析GetShell未成功。

在发布文章位置还存在文件上传,尝试各种姿势上传WebShell未成功,上传附件位置还存在其他功能。

在选择位置可以选择服务器上的文件,获取请求的数据包,URL地址中存在网站的相对路径,当替换为根时,可查看网站根路径下文件,不断修改请求路径就可以把网站目录结构给理清楚。

在查看位置可对选择的文件进行查看,并修改文件。

选择txt文件后缀文件进行修改,可以修改成功。选择脚本文件进行修改时,网站报错了修改,尝试html后缀文件发现也不能修改。

通过选择文件可修改路径为其他目录,选择根路径下web.config文件,在查看文件可查看文件的代码,就造成了任意文件读取路径中断。

网站使用SITESERVER二次开发的,搜索SITESERVER找到漏洞后台远程模板下载GetShell,信息搜集时在version.txt文件中查看版本为6.X,中SecretKey的的在web.config文件文件文件中已获得,具体GetShell过程查看如下链接。

https://github.com/zhaoweiho/SiteServer-CMS-Remote-download-Getshell

尝试远程下载模版,发现下载成功。

至此已获得WebShell,后台还存在任意文件下载,下载URL地址也需要SecretKey加密。

四,后记

测试时需对每个页面,每个功能点进行分析可能存在的裂缝,学着去验证自己的想法。

关联阅读:https://github.com/zhaoweiho/SiteServer-CMS-Remote-download-Getshell

E

N

D

guān

关

zhù

注

wǒ

我

men

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

对安全感兴趣的小伙伴可以关注团队官网: http://www.TideSec.com 或长按二维码关注公众号:

如有侵权请联系:admin#unsafe.sh