给予小白去参加攻防演练防守方的一些方法

攻防演练的防御与常规的黑客防御不同。防御、检测、响应、都被大大压缩,种种要求导致攻防演练中的应急响应流程必然与日常存在一定差异。

以下是针对攻防演练个人经验所积累下的防守方应急响应流程,如有文章有错误,请师傅们指出多多担待。

1.对端口进行排查

netstat -ano

找到可疑端口的PID

tasklist | findstr XXXX

查看PID对应的程序

wmic process | findstr "wps.exe"

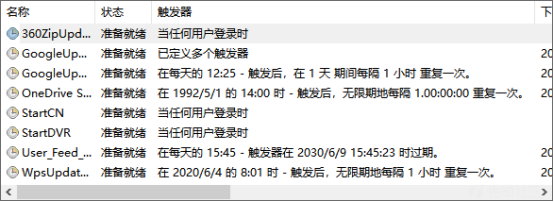

2.查看计划任务

compmgmt.msc

3.查看进程

tasklist

4.查看是否存在异常启动项

msconfig或打开任务管理器

5.启动服务

services.msc

6.事件查看

eventvwr.msc

7.查看各盘下的temp有无异常文件(Windows 产生的临时文件)

windows/temp

8.查看快捷桌面

%UserProfile%\Recent

9.查看系统变量

path /pathex

10.查看当前会话

query user

11.查看系统补丁信息

systeminfo

12.查看隐藏用户

net user 看有那些用户,然后在输入zhinet localgroup administrators 或者 net localgroup users或使用regedit打开注册表编辑器找到[HKEY_LOCAL_MACHINE]——[SAM]——[SAM]——[Domains]——[Account]——[Users],这里下面的数字和字母组合的子键是你计算机中所有用户帐户的SAM项。

子分支[Names]下是用户名,每个对应上面的SAM项。

13.查看可疑文件 %UserProfile%\Recent

14.检查第三方软件漏洞

如果您服务器内有运行对外应用软件(WWW、FTP 等),请您对软件进行配置,限制应用程序的权限,禁止目录浏览或文件写权限

15.查看文件修改时间

16.利用部署的设备查看异常流量

17.查看弱口令(rdp、ssh、ftp等)和远程端口是否对外开放

18.使用D盾进行查杀

后续:

系统确认被入侵后,往往系统文件会被更改和替换,此时系统已经变得不可信,最好的方法就是重新安装系统, 同时给新系统安装所有补丁。

改变所有系统账号的密码为 复杂密码(至少与入侵前不一致)。

修改默认远程桌面端口,操作如下:

单击【开始】>【运行】,然后输入 regedit。

打开注册表,进入如下路径:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\Wds\rdpwd\Tds\tcpKEY_LOCAL_MACHINE\SYSTEM\CurrentContro1Set\Control\Tenninal Server\WinStations\RDP-Tcp

修改下右侧的 PortNamber 值。配置安全组防火墙只允许 指定 IP 才能访问远程桌面端口。

定期备份重要业务数据和文件。

定期更新操作系统及应用程序组件版本(如 FTP、Struts2 等),防止被漏洞利用。

如有侵权请联系:admin#unsafe.sh