2012-1-12 10:46:0 Author: www.cnblogs.com(查看原文) 阅读量:2 收藏

原文来自:http://www.csc.ncsu.edu/faculty/jiang/DroidLive/

Threat Summary

我和我的团队在与网秦公司的合作下,最近在第三方应用市场里发现了一个新的Android短信木马。此木马试图将自己伪装成Google类库,但是它实际上接受来自远端服务器的指令,进行发送扣费短信,拨打电话,收集个人信息等恶意操作。此外,这个病毒的一个特殊的行为是,它试图将自己以device administration app安装。这需要用户的许可,一旦用户许可了,DroidLive就可以获得和系统固件一样的权限。据我们所知,这是第一个利用device administration API的病毒。

How It Works

DroidLive的构架是一种服务器和接受端的星型结构,它们之间的通信利用的是android标准的IPC方式(例如Binder),如下图所示:

1.DroidLive的核心部分是其主控制服务--MainService,通过IPC被病毒的其他部分激活。根据传递给它的字符串进行相应的操作,这些字符串是人可读的text。MainService最初是由接受一系列事件的receiver所激活的。

2.一旦病毒被激活,它就利用消息队列和android的alarm功能,周期性地唤醒并与远端服务器通信(http://xxxxxxxxxxxx/androidService/services/AndroidService)。在这一过程中,DroidLive向服务器发送大量信息数据,包括IMEI,CID(current cell tower ID),IMSI等等。服务器会返回一个动作列表。

3.DroidLive中一些特殊的命令,通过特定的模块进行处理。可以发送短信,拨打电话,将自己伪装成device administrtion app。最后一项需要用户的许可,一旦用户许可了,DroidLive就可以获得和系统固件一样的权限。在device admin code中,它可以获得当前在设备中运行的程序列表。

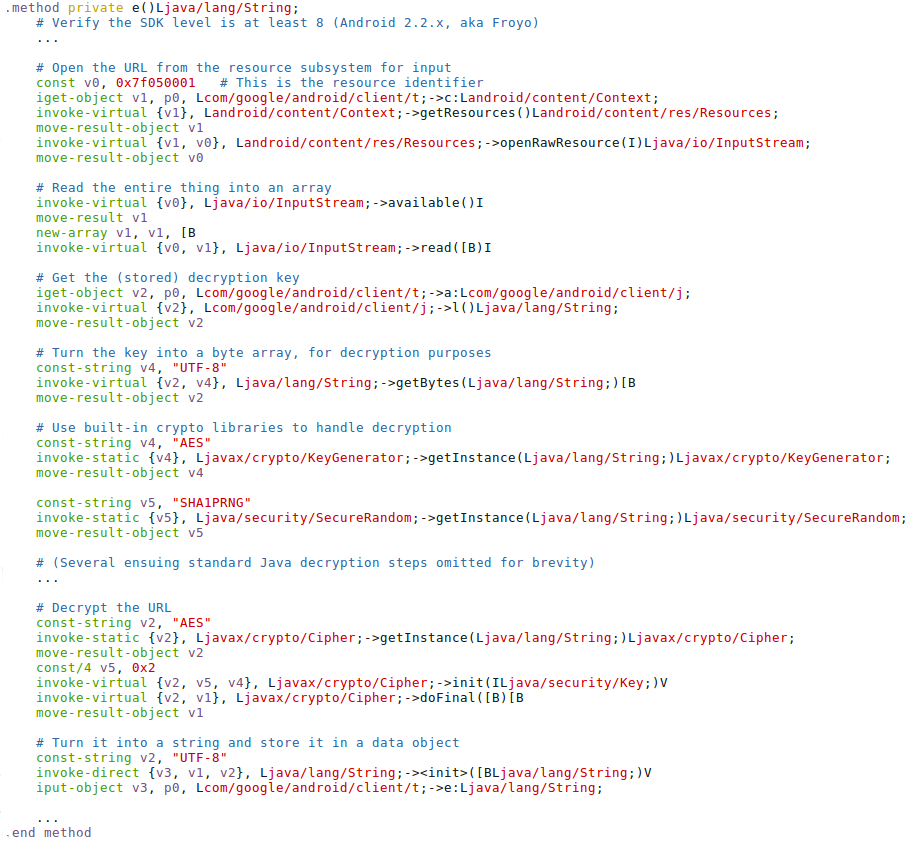

DroidLive试图将自己伪装成Google类库,它的所有功能都包括在与google命名规则相匹配的包中,我们的分析表明,它很小心的没有利用太多可疑的技术来隐藏内部数据,但是远端服务器的地址被狡猾地隐藏在应用程序的资源数据中,在运行的时候获得并解密。这是一个比简单将加密的代码嵌入在应用程序代码里更为精妙的技术手段。

Mitigation:

Due to the fact that DroidLivecan be remotely controlled, we consider it poses serious threats to mobile users. For mitigation, please follow common-sense guidelines for smartphone security. For example,

- download apps from reputable app stores that you trust; and always check reviews, ratings as well as developer information before downloading;

- check the permissions on apps before you actually install them and make sure you are comfortable with the data they will be accessing;

- be alert for unusual behavior on the part of mobile phones and make sure you have up-to-date security software installed on your phone.

Follow-ups:

- 11/11/2011: This article goes public.

- 11/5/2011: We detected the first DroidLive malware.

Last modified: November 11th, 2011

如有侵权请联系:admin#unsafe.sh